- Uma emenda à lei sobre o status de responsabilidade autorizada foi publicada.

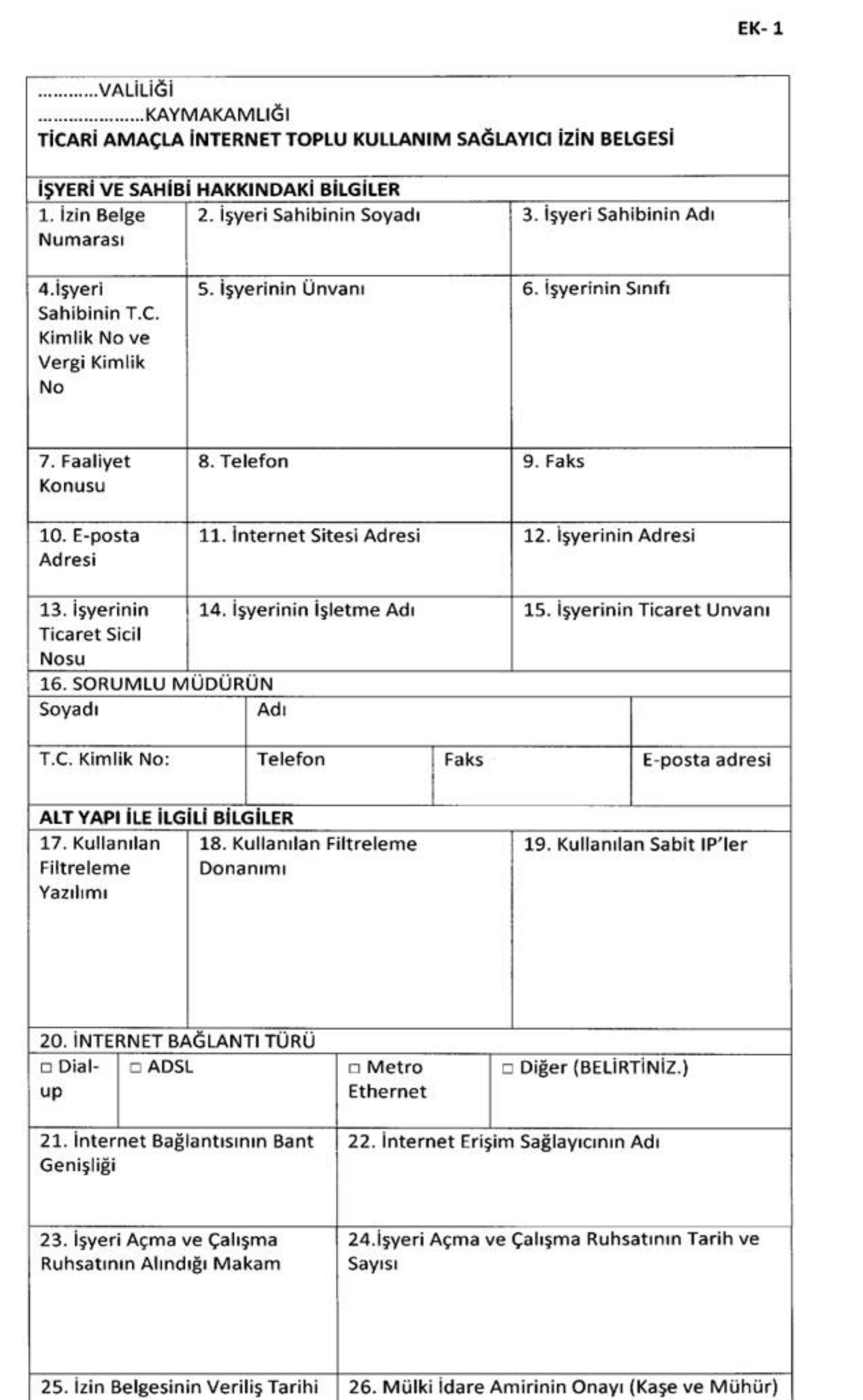

- Foi publicado o Regulamento dos Provedores de Uso Coletivo da Internet.

- Seus Dados Pessoais Conhecemos a Lei da Conservação?

- Qualquer assinatura Preservar a sensibilidade é uma obrigação

- Você é muito móvel, mas Quão seguro você está

- BYOD: Dispositivos próprios dos funcionários Você escolheria? Você não escolheria?

- Com um ladrão por 416 dias Você pode estar vivo

- No Setor de Energia Comunicado de Segurança da Informação

- Segurança da informação: A nova dimensão da competição

- ISO 27001 e ISO 27002 Os padrões estão mudando

- Revisão ISO 9001

FACILIDADES NO REGULAMENTO SOBRE FACILITAÇÃO DE PROCEDIMENTOS ADUANEIROS ...

Enquanto o Status de Responsabilidade Autorizada, voltado para a facilitação do comércio, era demandado pelas vantagens e prestígio que proporcionava às empresas, o número de empresas que podiam pagá-lo não alcançava o índice desejado. As razões para isso foram investigadas, as revisões foram feitas em muitos assuntos, como o peso das condições de aplicação, declarações pouco claras no Questionário e alterações importantes foram feitas no Regulamento sobre Procedimentos Alfandegários Facilitadores publicado no Diário Oficial de 13 de outubro de 2017 e numerado 30209.A primeira diz respeito à natureza da empresa requerente. O pedido de certificado da empresa recém-constituída ou da empresa que assumiu a empresa detentora do certificado, no caso de outra empresa ingressar na empresa detentora por transferência, e as condições pretendidas para a cisão de empresas tenham sido alteradas.

No que se refere às condições de confiabilidade a serem buscadas para a aplicação do YYS, foram acrescentadas disposições relativas às penalidades de irregularidades aplicadas em caso de declaração sumária de deficiência, excesso, de acordo com o artigo 237 da Lei Aduaneira nº 4458.

No novo regulamento, ficou mais fácil responder e avaliar o questionário do anexo-2 da aplicação. Ele foi reorganizado para consistir em um total de 96 questões. O anexo-7, que era usado pelos inspetores nas inspeções no local, foi removido. No entanto, este regulamento entrará em vigor 3 meses após a publicação da alteração do regulamento. Os pedidos feitos antes das alterações ao questionário do Anexo-2 serão finalizados em conformidade com as disposições do presente regulamento e do regulamento suprimido.

Consultores Aduaneiros, Consultores Aduaneiros Assistentes e Consultores Aduaneiros Autorizados estão incluídos na definição de pessoal competente para trabalhar no departamento de comércio exterior das empresas. Se esse pessoal competente não puder ser contratado, a questão da obtenção de serviços das pessoas jurídicas de Consultoria Aduaneira e YGM e de empresas que prestam serviços de consultoria em questões de comércio exterior que estão ativas há 3 anos foi regulamentada em detalhes.

O facto de ter sido impetrado processo pelo Ministério Público contra os sócios e dirigentes da empresa pelos crimes enumerados no mesmo parágrafo não impedirá a emissão da certidão, mas no âmbito da certidão emitida, o titular do certificado irá não poderá beneficiar de simplificações importantes, como a linha verde e o desalfandegamento no local durante este período.

A garantia da quantia única, o desembaraço aduaneiro in loco e as garantias do comprador autorizado nas importações foram separadas e transferidas para departamentos distintos.

Foi esclarecido que os certificados ISO 9001 e 27001, que permitem que os registros comerciais das empresas sejam confiáveis e rastreáveis, são suficientes para 3 anos em vez das versões atuais, e que se limitam aos departamentos listados no regulamento, e as áreas objeto de discussão são esclarecidas. De acordo com isso; “Certificado ISO 9001, alfândega, comércio exterior, produção, logística, atividades de gestão e organização administrativa do requerente, certificado ISO 27001; transações alfandegárias e de comércio exterior e os ativos de informação de atividades de logística, armazenamento, contabilidade, finanças e processamento de informações relacionadas a essas transações e as medidas de segurança usadas para proteger esses ativos.

Novo regulamento Na auditoria anual, estipula-se que caso seja obtida assistência de pessoa jurídica, como assessoria aduaneira ou assessoria aduaneira autorizada em trâmites aduaneiros, esta será feita por empresas com 3 anos de atividade e que prestam consultoria no estrangeiro questões comerciais. Foi declarado que as auditorias de 3 anos serão realizadas pela empresa mediante a reapresentação do Questionário Anexo-2.

O tempo de análise de risco nas transações de exportação foi reduzido de 2 horas para 30 minutos. Nos registros das câmeras, os registros das áreas gerais foram arranjados por 1 mês e os registros do desembaraço aduaneiro por 3 anos.

As companhias aéreas que não estavam no regulamento antigo também foram autorizadas apenas para carga aérea.

Nos pedidos YYS, o período de inspecção preliminar efectuado pelas Direcções Regionais de Alfândega e Comércio, a duração da inspecção no local efectuada pelos inspectores aduaneiros e os prazos de correcção concedidos aos requerentes foram alargados. Períodos de 30 dias úteis 45 dias; Aqueles com 15 dias úteis foram revisados para 20 dias úteis.

Ele permitiu que as transações de importação, exportação e trânsito fossem realizadas de forma mais fácil e simples no desembaraço aduaneiro no local e transações autorizadas remetente-destinatário.

Um instrumento de pesagem tornou-se obrigatório no desembaraço aduaneiro no local. A autorização do remetente-receptor autorizado foi feita para cobrir todas as transações de importação e exportação. A harmonização do YYS com as novas práticas do regime de trânsito também é uma inovação importante. O problema de alocação de local foi eliminado para detentores de licenças de desembaraço aduaneiro no local e remetentes autorizados, permitindo-lhes realizar transações de exportação e trânsito de qualquer lugar que desejarem dentro de suas próprias instalações. Foi possível para o proprietário da autorização de desalfandegamento no local transportar suas mercadorias para transportadores que não são expedidores autorizados (mas atendem às condições) sem quaisquer restrições de regime.

Na esperança de que as mudanças tragam comodidade para as empresas ...

Müge Balkış

Proteção de Dados Pessoais Você conhece a lei?

Lei nº 6.698 sobre a proteção de dados pessoais; São considerados dados pessoais a identidade, a comunicação, os dados de saúde e financeiros da pessoa, bem como os dados relativos à sua vida privada, crença religiosa e opinião política.Hoje, esses dados são coletados tanto pelo setor privado quanto pelo setor público, frequentemente processados e transmitidos por sistemas de informação.

Embora a utilização desta informação proporcione alguma comodidade ou vantagens para os particulares e para quem fornece bens e serviços, esta situação acarreta o risco de abuso da informação em questão. A aquisição, utilização e divulgação destes dados por pessoas não autorizadas é uma violação dos contratos dos quais somos parte e dos direitos fundamentais protegidos pela nossa Constituição.

As empresas / indivíduos que coletam e processam dados pessoais têm uma série de responsabilidades e obrigações impostas por lei. O acesso intencional ou não intencional aos dados por pessoas não autorizadas pode resultar em muitas penalidades e sanções financeiras, incluindo prisão.

O conceito de controlador de dados, que toda empresa nomeará e reportará ao conselho, é importante.

Como família BTYS, no âmbito dos Estudos de Gestão de Dados Pessoais:

• responsável pelos dados pessoais,

• princípios gerais de coleta de dados e política de processamento de responsabilidade de divulgação,

• formato de dados pessoais, riscos de transferência e armazenamento,

• suas responsabilidades de armazenamento e descarte,

• Garantir a segurança dos métodos e produtos das Tecnologias de Informação e Comunicação

• compreender as diferenças entre a sua estrutura atual e as sanções impostas pela lei,

• as medidas que você tomará contra as sanções e penalidades legais

• em questões como responder a reclamações que possam ser feitas sobre você

Visamos cumprir as obrigações da lei nº 6698 com a consultoria da norma BS 10012 de Sistema de Gestão de Informações Pessoais.

Em todos os tipos de assinaturas úmidas Preservar a sensibilidade é uma obrigação

Na assinatura eletrônica, que oferece uma estrutura muito mais segura contra assinatura molhada, a conscientização do usuário é de grande importância como sempre. As sanções penais para medidas ilegais também são muito claras.Uma assinatura eletrônica tem a mesma validade jurídica que uma assinatura manuscrita e é criada em nome de pessoas reais. Como Burak Bestel, gerente da Innova Management Systems Consulting, lembrou que "nenhuma assinatura eletrônica é criada em nome da instituição", a assinatura eletrônica permite ao usuário provar que assinou um documento, carta ou documento semelhante compartilhado legalmente com sua própria assinatura. A este respeito, o envio de todo o tipo de correspondência electrónica, como contratos, ofertas, contratos pessoais, que podem ser juridicamente vinculativos, com assinatura electrónica, constitui uma séria garantia jurídica. Também garante que o documento não seja alterado posteriormente, trazendo o poder de prova aos documentos assinados por e-mail.

A falsificação e o uso não autorizado da assinatura eletrônica constituem um crime legal, assim como no caso em que a assinatura molhada é imitada. De acordo com Bestel, que lembrou que “É muito importante que o assinante eletrônico não assine em um papel em branco, também é muito importante que ele mantenha suas informações de assinatura eletrônica seguras e não as compartilhe com ninguém”. . No entanto, a tecnologia, especialmente as tecnologias de comunicação, tem uma dinâmica de rápido desenvolvimento e mudança. Por isso, é necessário fazer constantemente novas regulamentações no que diz respeito às partes faltantes da lei no que diz respeito às novas ameaças digitais que surgiram neste processo, às infra-estruturas de comunicação que apenas começaram a ser utilizadas, e todas as alterações semelhantes. Como Bestel apontou, essa situação não se trata apenas de assinatura eletrônica. Todas as leis que regulam o cibercrime e as aplicações de TI precisam de uma nova regulamentação em um tempo muito menor do que muitas outras leis.

Os produtores de certificados também são responsáveis

Com a Lei de Assinatura Eletrônica nº 5.070, publicada no Diário Oficial da União de 23 de janeiro de 2004 e com o número 25.355, e que entrou em vigor em 23 de julho de 2004, foi regulamentado que a assinatura eletrônica segura tem o mesmo poder de prova que uma assinatura manuscrita. assinatura molhada e que os dados eletrônicos criados desta forma serão legalmente válidos. . Olhando para os artigos relevantes, o Artigo 5 "Tem as mesmas consequências jurídicas que uma assinatura manuscrita" e o Artigo 22 "Tem o mesmo poder de prova que uma assinatura manuscrita." e de acordo com o artigo 23, "Os dados eletrônicos gerados são como uma fatura". À luz das informações acrescentadas pelo Gerente de Vendas Corporativas da TNB E-signature Berkan Çağlar, conforme previsto no artigo 16 da Lei nº 5.070, quem recorrer a tais meios ilícitos é punido com pena de prisão de um a três anos e pesadas multas de não menos que quinhentos milhões de liras. Acrescentando a informação, “Se os autores deste crime forem funcionários do prestador de serviços de certificado electrónico, a pena para este crime tornou-se mais pesada e foi afirmado que a pena pode ser aumentada para metade”, e sublinhou que além do sanções legais, as empresas que produzem o certificado têm deveres importantes.

Uma ferramenta confiável

A razão mais importante para a necessidade de assinatura eletrônica na Turquia é o desejo de fornecer recursos como segurança, identificação e não repúdio em transações jurídicas. Os dados eletrônicos criados com uma assinatura eletrônica segura de acordo com os procedimentos da Lei da Assinatura Eletrônica são considerados notas promissórias. Esses dados são considerados evidências conclusivas até que se prove o contrário. O fato de uma assinatura eletrônica ser tão vinculante quanto uma assinatura úmida também atesta seu poder legal. Como Anadolu Bilişim Diretor de Serviços de Aplicativos Corporativos, Atakan Karaman, informou que "Há 2-5 anos de prisão e pesadas multas especificadas na lei em relação ao uso não autorizado de assinatura eletrônica", falsificar assinatura eletrônica é um crime que é equiparado a falsificação de assinatura e oficial documentos. . Segundo Karaman, que afirmou, “Apesar da possibilidade de criação de certificados eletrônicos falsos e falsificados durante a formação e o desenvolvimento do mercado de assinaturas eletrônicas, os artigos da lei impediram esses comportamentos negativos”, diz Karaman.

CUIDADO COM O IMPACTO E DESTRUIÇÃO

A assinatura eletrônica garante que as informações enviadas nas transações eletrônicas não mudem no caminho, pertençam ao remetente, não possam ser negadas e as informações de identidade das pessoas sejam corretas nas transações eletrônicas. Os usuários, em suas transações com assinatura eletrônica no âmbito da Lei da Assinatura Eletrônica nº 5.070, criam uma prova legalmente válida como uma assinatura molhada. Como Can Orhun, gerente geral do E-Trust, apontou, a responsabilidade pela assinatura eletrônica recai sobre diferentes instituições e indivíduos em determinados estágios. Os prestadores de serviços de certificados eletrônicos são responsáveis pela segurança de todas as etapas do processo até a entrega da assinatura eletrônica ao usuário. Os provedores de serviços de certificados eletrônicos autorizados pela BTK são responsáveis pelo processo desde a autenticação até a entrega de dispositivos altamente seguros carregados na assinatura eletrônica para o usuário e a entrega das senhas mais recentes para o usuário por meio de canais seguros. Conforme Orhun afirmou, até esta fase, as responsabilidades e sanções são determinadas no âmbito da lei de assinatura eletrónica nº. 5070. “Após a entrega das assinaturas eletrônicas ao usuário, a responsabilidade passa para o signatário. Em outras palavras, após essa etapa, todas as sanções que valem para as assinaturas úmidas também valem para as assinaturas eletrônicas ”, acrescentou Orhun:“ Além disso, a possibilidade de tentar imitar ou destruir os certificados eletrônicos validamente criados é uma das questões que consideramos. O mercado de certificados eletrônicos qualificados se assegura com pesadas multas contra aqueles que cometem tais transações ilegais. ”

DUAS QUESTÕES CRÍTICAS NECESSITAM DE REGULAMENTO

A assinatura eletrônica é estritamente regulamentada pela Lei de Assinatura Eletrônica nº 5.070. Além das autoridades e responsabilidades das empresas prestadoras de serviços, as responsabilidades dos titulares de assinaturas eletrônicas e outras pessoas são determinadas por lei. Além das disposições gerais do Código Penal turco, a fraude, o uso não autorizado e casos semelhantes também são punidos com pesadas sanções penais na lei de assinatura eletrônica. “Aqui, gostaria de lembrar aos nossos cidadãos, especialmente aqueles que têm assinaturas eletrônicas, que eles não devem dar suas assinaturas eletrônicas a terceiros ou permitir que as usem. Deve-se ter em mente que queixas e danos graves podem surgir das consequências ”, disse o gerente geral da TürkTrust, Dr. Tolga Tüfekçi,“ Outra questão importante é esta: as empresas de assinatura eletrônica realizam atividades comerciais em um mercado competitivo em nosso país assim como no mundo. No entanto, tal como no sector bancário, é extremamente importante que a concorrência no mercado das assinaturas electrónicas seja conduzida dentro de limites estritamente definidos e que o serviço seja prestado sem comprometer a qualidade e fiabilidade do serviço. Caso contrário, é inevitável enfrentar o dano público. ” Segundo Tüfekçi, a segurança da informação é um campo muito difícil de regular. A assinatura eletrônica é apenas uma das muitas áreas sob o título de segurança e, nas palavras de Tüfekçi, é a área mais bem regulamentada em nosso sistema jurídico. Além da assinatura eletrônica, não há muita regulamentação que trate do ambiente eletrônico em termos de "segurança", a não ser a Lei nº 5.561 sobre o Regulamento de Publicações Feitas na Internet e Combate aos Crimes Comprometidos por meio dessas Publicações e o da Turquia Código Penal. Nesse contexto, Tüfekçi acredita que há necessidade de regulamentação em duas questões críticas. Um deles é a "proteção de dados pessoais" e o outro é a "estruturação institucional em relação à segurança cibernética". Tüfekçi lembrou que “Estes regulamentos não produzirão os resultados desejados apenas com a perspectiva de“ crime e punição ”e continuou seu comentário da seguinte forma.

DUAS QUESTÕES CRÍTICAS NECESSITAM DE REGULAMENTO

A assinatura eletrônica é estritamente regulamentada pela Lei de Assinatura Eletrônica nº 5.070. Além das autoridades e responsabilidades das empresas prestadoras de serviços, as responsabilidades dos titulares de assinaturas eletrônicas e outras pessoas são determinadas por lei. Além das disposições gerais do Código Penal turco, a fraude, o uso não autorizado e casos semelhantes também são punidos com pesadas sanções penais na lei de assinatura eletrônica. “Aqui, gostaria de lembrar aos nossos cidadãos, especialmente aqueles que têm assinaturas eletrônicas, que eles não devem dar suas assinaturas eletrônicas a terceiros ou permitir que as usem. Deve-se ter em mente que queixas e danos graves podem surgir das consequências ”, disse o gerente geral da TürkTrust, Dr. Tolga Tüfekçi,“ Outra questão importante é esta: as empresas de assinatura eletrônica realizam atividades comerciais em um mercado competitivo em nosso país assim como no mundo. No entanto, como

Você é muito móvel, mas Quão seguro é você?

A infraestrutura de sistemas de informação, que forma a base do fluxo de informações em sua empresa, tornou-se a nova preferida de quem quer lucrar facilmente com o uso generalizado da tecnologia nos processos de negócios. Aqueles que conseguem se infiltrar em sistemas críticos com métodos apropriados podem se infiltrar em enormes pacotes de dados sem nem mesmo ouvir sua alma - como se as reservas de ouro do Fort Knox fossem atingidas. Dados válidos de cartão de crédito de milhões de usuários, desenhos industriais ainda não divulgados, segredos comerciais que normalmente ninguém deveria saber, novas ideias de negócios em fase de planejamento e muito mais ...Na verdade, embora você não saiba na maioria dos casos, os dados que você carrega com seus dispositivos móveis também colocam a responsabilidade de outras pessoas sobre seus ombros. Além dos danos financeiros que você enfrentará devido à perda desses dados, tanto devido ao dispositivo quanto aos aplicativos que você usa, os danos à reputação comercial e às responsabilidades legais podem chegar a lugares que você nunca esperava.

Por outro lado, ser capaz de prever o que essas vulnerabilidades podem causar no celular é um assunto que exige especialização por si só. Hoje, quase todas as instituições possuem infraestruturas de rede com diferentes recursos, virtualização e sistemas baseados em nuvem, sistemas operacionais orientados ao usuário, centenas de dispositivos móveis e inúmeros aplicativos em todos eles. Estamos falando de uma estrutura que se comunica com o fluxo de dados.

Você também precisa de algum SANS para ser protegido

O mais importante a este respeito é saber para onde e como olhar. É por isso que existe um conceito chamado teste de penetração em nossas vidas há algum tempo. O objetivo deste teste é revelar os elementos que ameaçam a segurança dos dados, desde vulnerabilidades comuns em sistemas até a conscientização dos usuários sobre segurança (segurança móvel) e incentivá-los a tomar precauções.1) A quais métodos você é sensível ou fraco?

2) Até que ponto as pessoas ou soluções que você acredita que o estão protegendo estão fazendo o trabalho delas?

3) Quais etapas você deve executar primeiro para garantir a segurança móvel se alguém conseguir romper todos os obstáculos que você colocou e se infiltrar em seus sistemas?

É aqui que o SANS Institute e suas metodologias (SEC575) entram em ação.

O SANS Institute (SANS Institute), que há mais de 25 anos é o centro de treinamento voltado para a segurança móvel, é a instituição que define padrões em diversas áreas do assunto, além de oferecer programas intensivos de treinamento que garantem sistemas e redes estão protegidos contra ameaças e são conhecidos pelo código SEC 575.

O SANS Institute, que publicou muitos documentos de pesquisa e white papers para profissionais de segurança da informação na área de segurança da informação, desempenha um papel orientador em muitas aplicações de segurança móvel no mundo. Sistemas, software de desktop e aplicativos móveis são desenvolvidos, testados e disponibilizados para as massas, aderindo às regras que surgiram como resultado de treinamento e pesquisa do SANS.

O passo mais sólido que se pode dar nos testes de segurança de aplicativos móveis: Utilizando as metodologias e métodos de teste (SEC575) prescritos pelo SANS Institute, que há muitos anos atua na área de segurança e é líder no setor, ou confiando nos profissionais aprovado por SANS ...

Porque apenas; Tendo o certificado GMOB (GIAC Mobile Device Security Analyst) concedido pelo SANS Institute, os especialistas podem executar processos de teste independentes de plataforma, revelar todos os riscos em aplicativos com relatórios detalhados e preparar soluções sob medida para você.

BYOD: Os funcionários devem escolher seu próprio dispositivo? Você não escolheria?

Não muito, até 7 a 8 anos atrás, as tecnologias mais recentes sempre foram produzidas para atrair os usuários corporativos, se espalharam nas instituições e então desceram até o usuário final. Os processadores de mais alto desempenho, as telas de mais alta resolução, os dispositivos portáteis mais extravagantes estavam sempre nas mãos dos representantes da empresa e seus preços estavam dentro dos limites de fácil acesso pelo usuário final.Então algo aconteceu. Especialmente com a disseminação de dispositivos inteligentes portáteis, observamos o ponto final da mudança de design e desempenho em direção ao usuário final. Além de dispositivos que atendem às expectativas e gostos de diferentes usuários com suas funções e designs, os dispositivos corporativos começaram a permanecer frios e pesados.

Na verdade, esse é o caso hoje. Por um lado, os padrões que você tem que cumprir devido à segurança dos dados corporativos, por outro lado, diferentes dispositivos se renovam a cada ano. Por um lado, um design de laptop que precisa ser fisicamente forte, por outro, modelos de laptop que pesam até 1 quilo e oferecem 10 alternativas de cores diferentes…

Então, qual você prefere?

A maioria dos usuários prefere o dispositivo de sua preferência. Este é o caso do laptop, o mesmo acontece com o smartphone. A pesquisa mostra que quando os funcionários têm a chance de usar seus próprios dispositivos no trabalho, sua motivação aumenta e eles se tornam mais criativos e produtivos.Além disso, eles não hesitam em abrir a boca da bolsa para isso. A pesquisa mostra que em mais da metade das empresas que implementaram o conceito BYOD, os funcionários pagam por todos os custos de equipamentos e serviços por conta própria e estão muito satisfeitos com essa situação. Esse; É percebido como um preço razoável pelo privilégio de usar um único aparelho que seja facilmente portátil, mais leve e com mais recursos, no trabalho, em casa, nas férias, nas viagens.

Mas há uma questão importante aqui que muitas vezes é esquecida. Hoje, com o desenvolvimento das tecnologias de comunicação, não é mais possível separar a vida privada da vida empresarial com regras nítidas, devido à possibilidade de conexão 24 horas por dia, 7 dias por semana, dos dispositivos móveis e da forma de fazer negócios, da necessidade de estar constantemente ligado ir. Ao incluir BYOD, você faz essa distinção quase invisível com suas próprias mãos.

E quanto ao empregador? Ele está tão satisfeito com esta situação quanto você?

É um fato que o conceito de BYOD coloca uma grande pressão sobre as camadas de gerenciamento e segurança da infraestrutura tecnológica da empresa. Problemas imprevistos que podem surgir devido à utilização de diferentes dispositivos, processos de gestão e backup de dispositivos móveis, garantindo compatibilidade com infraestruturas e aplicações existentes, problemas de normalização, vulnerabilidades de segurança, o que vier à cabeça.

Claro, há também a dimensão da aplicação da obra. Não importa o quão sólido você mantenha o sistema, as coisas podem virar uma bagunça no lado do aplicativo. De acordo com um estudo realizado no ano passado, 84 por cento dos ataques cibernéticos hoje ocorrem na camada de aplicativos.

O que tudo isso significa agora? Vamos remover o conceito de BYOD e colocá-lo de lado?

Em qualquer caso, é um fato que BYOD coloca mais responsabilidade sobre os funcionários. Por isso, é importante para as empresas que trabalham ou irão passar pelo sistema BYOD abordar o trabalho não apenas do ponto de vista tecnológico, mas também dos recursos humanos.

O medo da mudança não é a solução. A mudança deve ser entendida e gerenciada.

Quando você olhar ao seu redor, verá que há muitas coisas que você pode fazer sobre esse problema e muitas soluções das quais você pode se beneficiar.

Com um ladrão por 416 dias Você pode estar vivo

94 por cento das instituições ouviram de outra pessoa que foram atacadas ciberneticamente. O tempo médio que as pessoas que se infiltram em seus sistemas cibernéticos ficam dentro antes de serem capturadas é de exatamente 416 dias.Costuma-se dizer que o povo turco é hospitaleiro. Nossa cultura está repleta de histórias e citações sobre aceitar estranhos como hóspedes de Deus, abrindo portas para os necessitados. Mas as coisas mudam quando se trata de servidores aos quais você confia seus segredos mais valiosos, que assumem quase toda a carga para a continuidade dos negócios no ambiente competitivo de hoje. Você precisa proteger seus sistemas de intrusos, olhos malignos, bisbilhoteiros. Caso contrário, não é possível prever até que ponto os danos se estenderão, desde o roubo de informações até os sistemas se tornarem inoperantes.

Além disso, pesquisas sobre a segurança dos sistemas de informação das instituições revelam o quão fraca é realmente a conscientização sobre esse assunto. Por exemplo, 94% das instituições ouvem que foram hackeadas, não por seus próprios meios, mas por outra pessoa. A permanência média dentro dos sistemas cibernéticos antes de serem detectados é de 416 dias! O ladrão que invadiu sua casa fica meses em seu escritório, lê suas mensagens, usa seus recursos e você percebe isso em uma média de 416 dias. Inacreditável. Então, como você garante a segurança? Antivírus? Firewall? Soluções unificadas de gerenciamento de ameaças? Esses são elementos essenciais que fortalecem a segurança, é certo. Você definitivamente precisa usá-lo. Mas e se alguém superar esses obstáculos? E se o Firewall não conseguir bloqueá-lo? E se eles encontrarem uma maneira de contornar seus sistemas antivírus e de segurança de rede?

Confiamos em nós mesmos em vão?

Na verdade, contanto que você construa todas essas soluções adequadamente e as mantenha atualizadas, é muito difícil superá-las, a menos que você exceda um determinado nível de habilidade. Mas cometemos alguns erros involuntariamente ao aproximarmos os sistemas como uma parede de castelo. Os padrões nos tornam previsíveis. A realização de investimentos em períodos orçamentários cria períodos intermediários fracos em que os investimentos em tecnologia são fracos. A integração dos diferentes sistemas nem sempre é alcançada da forma ideal como deveria. |

É por isso que um conceito chamado teste de penetração entrou em nossas vidas. O negócio é o seguinte: você dá as boas-vindas às instituições que executam este teste em seu sistema e elas simulam um ataque ao seu sistema, usando vulnerabilidades comuns e incorporando suas próprias habilidades. Como o propósito dessas tentativas bem-intencionadas de se infiltrar em sistemas é apenas "detectar vulnerabilidades e vulnerabilidades", você tem a chance de ver e fortalecer os pontos fracos do sistema existente antes que alguém com um propósito diferente force seus sistemas. |

Aqueles que fazem esse trabalho costumam se autodenominar "hackers de chapéu branco" ou "hackers éticos". Eles têm sido muito populares ultimamente. Existem instituições que oferecem treinamento neste trabalho, existem estudos padrão sobre testes de penetração, existem até softwares que fazem este trabalho automaticamente.

Quanto ao resultado final ... Em primeiro lugar, você entende a quais métodos é sensível. Você está testando riscos potenciais que estão fora do controle do malware. Você vê como as pessoas ou soluções que você acredita que o estão protegendo estão fazendo o trabalho delas. E o mais interessante, você pode avaliar quanto custaria consertá-lo se alguém conseguisse romper todos os obstáculos e se infiltrar no sistema.

Os testes de penetração são considerados uma parte obrigatória de algumas auditorias de segurança abrangentes, especialmente no setor financeiro. No mundo de hoje, onde as atividades econômicas se tornaram mais orientadas para a informação e a continuidade dos negócios se tornou um padrão em vez de um privilégio, você deve, de alguma forma, trazer esse assunto para a agenda.

No Setor de Energia Comunicado de Segurança da Informação

A Autoridade Reguladora do Mercado de Energia (EMRA) está se preparando para emitir um comunicado sobre o fornecimento de segurança da informação no setor de energia.De acordo com a informação que obtivemos junto do sector, os processos de segurança da informação no sector da energia serão discutidos em pormenor com o comunicado a publicar no âmbito do “Regulamento para a Garantia da Segurança da Informação no Sector da Energia”.

Como você sabe, as questões de segurança da informação estão entre as principais prioridades de governos e tomadores de decisão. Muitos países, incluindo a Turquia, estão agora estabelecendo unidades de segurança da informação, e medidas importantes são tomadas nos setores público e privado no campo da segurança da informação. Desativar as infraestruturas e instalações críticas de um país, como energia, comunicação e finanças, significa que o país está hasteando uma bandeira branca. É por isso que os ataques cibernéticos de hoje - como os ataques a instalações nucleares iranianas e à infraestrutura de TI da Estônia - também são direcionados ao setor de energia.

No setor de energia, que é vital para os sistemas atuais e a vida humana; Requer um funcionamento saudável de infraestruturas complementares como eletricidade, gás natural, petróleo, linhas de transmissão, sistemas de balanceamento de carga e sistemas SCADA e tráfego de matéria-prima.

EMRA dá passos importantes na segurança da informação

Nesta estrutura, que inclui a Autoridade Reguladora do Mercado de Energia (EMRA), as instituições e organizações do Ministério da Energia e Recursos Naturais e empresas do setor privado na Turquia, a segurança da informação é um dos temas que tem sido frequentemente falado recentemente. O facto de as componentes do sector energético se assentarem predominantemente em infra-estruturas de informação, a circulação dos dados aqui no ambiente digital, a monitorização dos processos dos sistemas de informação e a disponibilização de segurança também se preparam para se tornar uma necessidade.É entre as informações que obtivemos que a EMRA atingiu a fase final dos seus esforços para garantir a segurança da informação no sector da energia e está a preparar um comunicado. Com o comunicado elaborado, o EMRA pretende definir o trabalho que deve ser feito para garantir a integridade, continuidade e confidencialidade das organizações do sector da energia, dos sistemas de informação e da informação que circula nestes sistemas. No regulamento elaborado, afirma-se que as organizações sujeitas a este comunicado devem obter o certificado ISO27001 de Sistema de Gestão de Segurança da Informação até ao final de 2014.

Desta forma, será garantido que os atores do setor energético intervirão de forma mais rápida e sistemática contra possíveis riscos com uma linguagem comum e será estabelecida a cooperação com as instituições e organizações relevantes.

Passos a serem tomados em infraestruturas de informação críticas no setor de energia

Estabelecer um inventário de ativos de infraestruturas de informação críticas no setor de energia e determinar a gestão de risco aparecem como o primeiro passo. O status de competência de instituições e organizações privadas e públicas no ecossistema do setor de energia é de importância crítica em termos de determinação da primeira regra de segurança da informação, abordagem "Você é tão forte quanto o elo mais fraco da cadeia".

Criar a topologia dos componentes do sistema em sistemas e redes será outro tópico importante. Desta forma, será possível abordar a mobilidade nos sistemas e tomar medidas locais rapidamente.

No momento de determinar as medidas a serem tomadas no nível mínimo, o objetivo será manter a atualização dos componentes do ecossistema contra a mudança de riscos e estabelecer padrões. Obviamente, a adoção dos padrões ISO27001 em termos de segurança da informação também será importante em termos de gerenciamento de segurança da informação. Além disso, a ISO27001 será o fator determinante na cooperação com terceiros incluídos no sistema na próxima etapa.

O acesso a redes e autorizações estará diante de nós como processos que precisam ser cuidadosamente determinados desde usuários de terminais até tomadores de decisão sênior. O conceito mais básico que aprendemos em redes de informação é que não importa o quanto você forneça a segurança física dos sistemas, erros individuais, negligência e abusos deixarão essas estruturas vulneráveis.

A segurança da informação não é um processo estático, requer muito mais atenção, principalmente para um setor com movimentos intensos como o de energia. Portanto, é importante destacar que a implementação de uma estrutura na qual os processos sejam definidos corretamente, se atualize em sua própria dinâmica interna, funcionem os mecanismos de autocontrole e se aprimore com os processos de reporte também é importante para a segurança da infraestrutura crítica a ser proporcionada neste área.

Segurança da informação: A nova dimensão da competição

Como a segurança da informação pode ser garantida em um mundo onde as fronteiras de acesso à informação são confusas?Na verdade, estamos diante de uma pergunta difícil, cuja resposta muda frequentemente. Por um lado, devemos oferecer transparência em torno de conceitos emergentes como governança, por outro lado, devemos proteger nosso ativo corporativo mais valioso, nossa propriedade intelectual, em condições de concorrência crescente.

De acordo com o Estudo de Segurança Global TMT da Deloitte 2013, a segurança da informação se tornou um ponto de diferenciação na competição entre empresas. Enquanto 33% das pequenas empresas percebem a espionagem industrial como uma ameaça de médio a alto, essa taxa sobe para 67% nas grandes empresas. 88 por cento de todas as empresas de tecnologia, mídia e telecomunicações e 92 por cento das empresas de tecnologia que participaram do estudo acham que estão mais ou menos seguras contra ameaças cibernéticas externas.

A segurança da informação, que atingiu um padrão internacional com a ISO 27001, define as políticas de gestão das instituições, as responsabilidades que impõem aos seus funcionários e as plataformas de desenvolvimento de negócios com diferentes instituições. Muitas instituições dos setores público e privado levam sua segurança da informação para um ambiente sustentável com a ISO 27001. Desta forma, pode avaliar rapidamente diferentes alternativas, como a computação em nuvem com os critérios necessários. No mundo de hoje, as ameaças à segurança da informação não se limitam a danos potenciais que podem vir de fora da organização. Muitas ameaças, maliciosas ou não, podem ocorrer dentro da organização. Determinar a responsabilidade dos funcionários com as políticas de autorização corretas é uma parte importante desta segurança da informação e da ISO 27001. O grande número de funcionários, o aumento das instituições com as quais parcerias de negócios são desenvolvidas e a determinação de autorizações nos projetos moldam a segurança da informação como um processo que consiste em diferentes camadas.

ISO 27001 e ISO 27002 Os padrões estão mudando

Os rascunhos da nova versão das Normas do Sistema de Gerenciamento de Segurança da Informação ISO 27001 e ISO 27002 foram publicados.O Joint ISO / IEC Committee, que define, atualiza e apóia os padrões de TI para atender às necessidades no campo das tecnologias da informação, publicou os projetos que criarão a nova versão dos padrões ISO / IEC 27001 e ISO / IEC 27002. O objetivo da publicação do projeto é obter as opiniões das partes relevantes sobre as alterações feitas e ser capaz de finalizar a norma de acordo com essas opiniões.

Prazo 23 de março

O comitê aguarda comentários adicionais sobre a minuta da norma até 23 de março de 2013. Após o feedback a ser avaliado pelo Comitê Conjunto ISO / IEC, a minuta da norma está planejada para ser atualizada de acordo com esta avaliação. A versão final, chamada de 'Final Draft International Standard' (FDIS) pela ISO, deverá ser publicada.Que mudanças existem na ISO 27001?

Quando a nova versão do padrão ISO 27001 do Sistema de Gerenciamento de Segurança da Informação (ISMS) é examinada, é surpreendente que haja mudanças significativas na estrutura e no conteúdo do padrão.◆ O “5. O artigo 'Responsabilidade da gestão' refere-se ao sistema de gestão na nova versão; Liderança, medição de eficácia, estabelecimento de metas para segurança da informação estão se tornando cada vez mais enfatizados.

◆ Considerando que a instituição passou a poder seguir outras metodologias de forma a garantir a melhoria contínua, deixou de ser obrigatório o acompanhamento do ciclo PDCA.

◆ Existem mudanças importantes na abordagem de avaliação de risco da norma, que se baseia na identificação dos riscos à segurança da informação e na adoção de medidas para reduzir os riscos. Em vez de avaliar o risco de ativos como no passado, as organizações serão capazes de adotar uma abordagem de avaliação mais ampla e genérica. O padrão agora enfatiza que as informações que as instituições possuem são mais importantes do que seus ativos de informação. Essa inovação significa que as organizações precisam avaliar os riscos nas informações que possuem, em vez de avaliar os riscos em seus ativos, como hardware e software.

◆ Com a nova versão ISO 31000 e ISO 27001, o padrão de gestão de risco, as abordagens de gestão de risco do Sistema de Gestão de Segurança da Informação (SGSI) estão alinhadas entre si e os conceitos de gestão de risco corporativo e gestão de risco de segurança da informação que encontramos em muitas instituições estão sobrepostas.

◆ Na versão 2005 da ISO 27001, a medição da eficácia das medidas e controles de segurança para a norma é mais incerta e pode variar de acordo com a instituição, enquanto os processos de monitoramento, medição e melhoria na nova versão requerem mais clareza, práticas específicas e definidas. Essa situação traz uma nova exigência para as instituições que se adaptem aos requisitos de segurança da informação e que pretendam ser certificadas: Agora, as instituições não precisarão apenas estabelecer e operar o sistema para serem certificadas, mas também monitorar e medir a eficácia do medidas de segurança que eles tomam e para extrair oportunidades de melhoria dos resultados.

◆ A parte 'Anexo A' da norma, que inclui as medidas básicas de segurança, também está disponível na nova versão. As organizações ainda precisam preparar um documento de 'Declaração de Aplicabilidade' para demonstrar como cumpriram os controles do Anexo A.

◆ Embora os alvos de controle fossem tratados em 11 títulos principais na versão anterior, agora existem controles em 14 categorias diferentes. Embora a versão de 2005 tenha 133 alvos de controle, espera-se que o novo padrão tenha 113 controles. Quando examinamos o padrão, vemos que há informações mais claras nos itens de controle em comparação com a versão anterior. Por exemplo, o antigo padrão enfatizava que toda instituição deveria ter um plano de continuidade de negócios e a segurança da informação deveria ser levada em consideração nesses planos. Na versão 2013, agora é possível definir a necessidade de um plano de continuidade de negócios e criar planos de continuidade de acordo com essa necessidade ...

Como o novo padrão afetará as instituições?

Que tipo de processo aguarda as instituições que possuem o certificado ISO 27001 ou que pretendem obter um certificado? Quando o novo padrão for publicado, o antigo padrão ISO 27001 com a revisão de 2005 ficará desatualizado e será considerado inválido. As instituições que possuem o certificado e continuam a implementar o sistema terão um determinado período de tempo para a transição para o novo padrão. Em cada país, as transições para a nova versão são geralmente realizadas por organismos de acreditação nacionais (exemplo na Turquia: TÜRKAK).Veja como funciona o processo de transição:

◆ Geralmente, são permitidos de 18 a 24 meses a partir da data de publicação da nova norma para que as instituições certificadas que operam o sistema mudem para a nova versão.◆ As instituições que iniciaram projetos de SGSI antes da publicação da revisão de 2013 da norma e estão trabalhando para cumprir os requisitos da norma geralmente recebem de 6 a 12 meses para continuar sua certificação de acordo com a versão anterior. No entanto, após a publicação do novo padrão revisado, as instituições certificadas de acordo com a versão de 2005 serão solicitadas a mudar para a versão de 2013 até o final do período de transição.

A transição para a nova versão será confortável

Geralmente, após a publicação de novos padrões, geralmente leva algum tempo para que as instituições, empresas de certificação e auditores interpretem os novos itens do padrão, determinem como eles podem ser aplicados nas organizações e assimilem-nos. Por esse motivo, as instituições que atualmente realizam projetos de instalação da ISO 27001 devem se preparar para a versão 2005 e iniciar o processo de conformidade com o padrão da versão 2013 após a implantação de um Sistema de Gestão da Segurança da Informação (SGSI) eficaz, possibilitando que tenham mais período de transição confortável.Meta: 19 de outubro de 2013

A ISO visa publicar a revisão de 2013 da norma ISO 27001 em 19 de outubro de 2013. No entanto, afirma-se que a data de publicação da última revisão pode ser prorrogada até abril de 2014, dependendo da intensidade e importância dos comentários e feedback sobre o rascunho da norma. A segurança da informação, que atingiu um padrão internacional com o 27001, traça as políticas de gestão das instituições, as responsabilidades que impõem aos seus funcionários e as plataformas de desenvolvimento de negócios com diferentes instituições. Muitas instituições dos setores público e privado levam sua segurança da informação para um ambiente sustentável com a ISO 27001. Desta forma, pode avaliar rapidamente diferentes alternativas, como a computação em nuvem com os critérios necessários. No mundo de hoje, as ameaças à segurança da informação não se limitam a danos potenciais que podem vir de fora da organização. Muitas ameaças, maliciosas ou não, podem ocorrer dentro da organização. Determinar a responsabilidade dos funcionários com as políticas de autorização corretas é uma parte importante desta segurança da informação e da ISO 27001. O grande número de funcionários, o aumento das instituições com as quais parcerias de negócios são desenvolvidas e a determinação de autorizações nos projetos moldam a segurança da informação como um processo que consiste em diferentes camadas.Compreendendo a revisão ISO 9001: 2015 Por que mudou?

Todos os padrões de sistema de gestão ISO estão sujeitos a revisão regular de acordo com as regras para as quais foram escritos. Neste contexto, os estudos de revisão da norma ISO 9001 estão em andamento desde 2012. O projeto da Norma Internacional foi publicado em 09.05.2014, e a norma foi concluída e publicada em setembro de 2015.A gestão da qualidade ISO 9001 é construída sobre "Estrutura de Alto Nível" de forma a se integrar com outras normas do sistema de gestão e visa facilitar a sua gestão.

Objetivo da mudança:

• Integração com outros sistemas de gestão

• fornecer uma abordagem integrada para governança corporativa

• Fornecendo uma base consistente para os próximos 10 anos

• Refletindo os ambientes cada vez mais complexos em que as organizações operam

• Garantir que o novo padrão reflita as necessidades de todos os grupos de usuários em potencial

• Melhorar a capacidade de uma organização de satisfazer seus clientes

Estrutura de alto nível O que é "estrutura de alto nível"?

Este novo formato comum, desenvolvido para usar todos os padrões de sistema de gestão, permitirá uma melhor integração e facilidade de implementação para organizações que implementam vários sistemas de gestão (por exemplo, qualidade, meio ambiente, segurança da informação).Estrutura de alto nível ”e o texto comum são informações publicamente disponíveis e podem ser encontrados no site www.iso.org/directives“ Anexo SL ”. “Annex SL” é um guia para desenvolvedores de padrões para criar um texto adequado para todos os sistemas de gestão ISO.

Quais são os principais recursos e inovações da ISO 9001: 2015?

• Estrutura mais aplicável para prestadores de serviços• Definição mais específica da abordagem do processo e demandas relacionadas

• Redução de requisitos obrigatórios (estrutura flexível)

• Abordagem baseada em risco. Há uma demanda por gerenciamento de riscos e uma abordagem preventiva. Exigindo a identificação de riscos e oportunidades em vários itens do SGQ

• A ênfase da liderança é mais proeminente no padrão Abordagem estratégica

• Nenhuma referência ao representante da gerência Nenhuma referência ao manual de qualidade

• Nenhuma referência a itens para exclusões

• O conceito de documento e registro é substituído pelo conceito de “informação documentada”

• O conceito de resultados de processos inadequados

• Esclarecimento sobre terceirização

• O conceito de propriedade do fornecedor está chegando A nova estrutura do padrão tem aspectos comuns com outros sistemas de gestão

• O objetivo é criar uma terminologia comum para sistemas básicos de gestão

• Aplicação de “Estrutura de alto nível” e criação da ISO 9001: 2015 usando “Annex SL”

Diferenças de conteúdo entre a norma ISO 9001: 2008 e a norma ISO 9001: 2015:

| ISO 9001: 2008 | ISO 9001: 2015 |

| 0. Introdução | 0. Login |

| 1. Escopo | 1. Escopo |

| 2. Padrões e / ou documentos referenciados | 2. Padrões e / ou documentos referenciados |

| 3. Termos e definições | 3. Termos e definições |

| 4. Sistema de gestão da qualidade | 4. Escopo (Conteúdo) da Organização |

| 5. Responsabilidade da gestão | 5. Liderança |

| 6. Gerenciamento de recursos | 6. Planejamento |

| 7. Realização do produto | 7. Suporte |

| 8. Medição, análise e melhoria | Operação 8 |

| 9. Avaliação de desempenho | |

| 10. Melhoria |

Como será o processo de transição?

A ISO 9001: 2008 será válida e auditável até setembro de 2018, o final do período de transição de 3 anos para a ISO 9001: 2015. É melhor começar seu planejamento de transição o mais rápido possível para que você possa gerenciar esse processo com eficácia. Todas as organizações devem migrar para o novo padrão no prazo de transição, quando a certificação ISO 9001: 2008 não será mais válida.Se você já começou a implementar a ISO 9001: 2008, prossiga conforme planejado - você ainda tem até setembro de 2018 para fazer a transição para o novo padrão. No entanto, não se esqueça que a data do seu documento também está entre os critérios importantes para a transição. Recomendamos que você obtenha suporte do seu organismo de certificação a esse respeito.

Para tornar a transição mais fácil:

• Em primeiro lugar, você deve obter a norma ISO 9001: 2015.

• Você deve receber treinamento de informações sobre a ISO 9001: 2015 e treinar as pessoas relevantes em sua organização.

• Você pode então começar a se preparar para a transição imediatamente, abordando seus processos existentes, documentação e reestruturando-os de acordo com a nova estrutura de alto nível.