- Yetkilendirilmiş Yükümlülük Statüsü ile ilgili kanunda bir değişiklik yayınlandı.

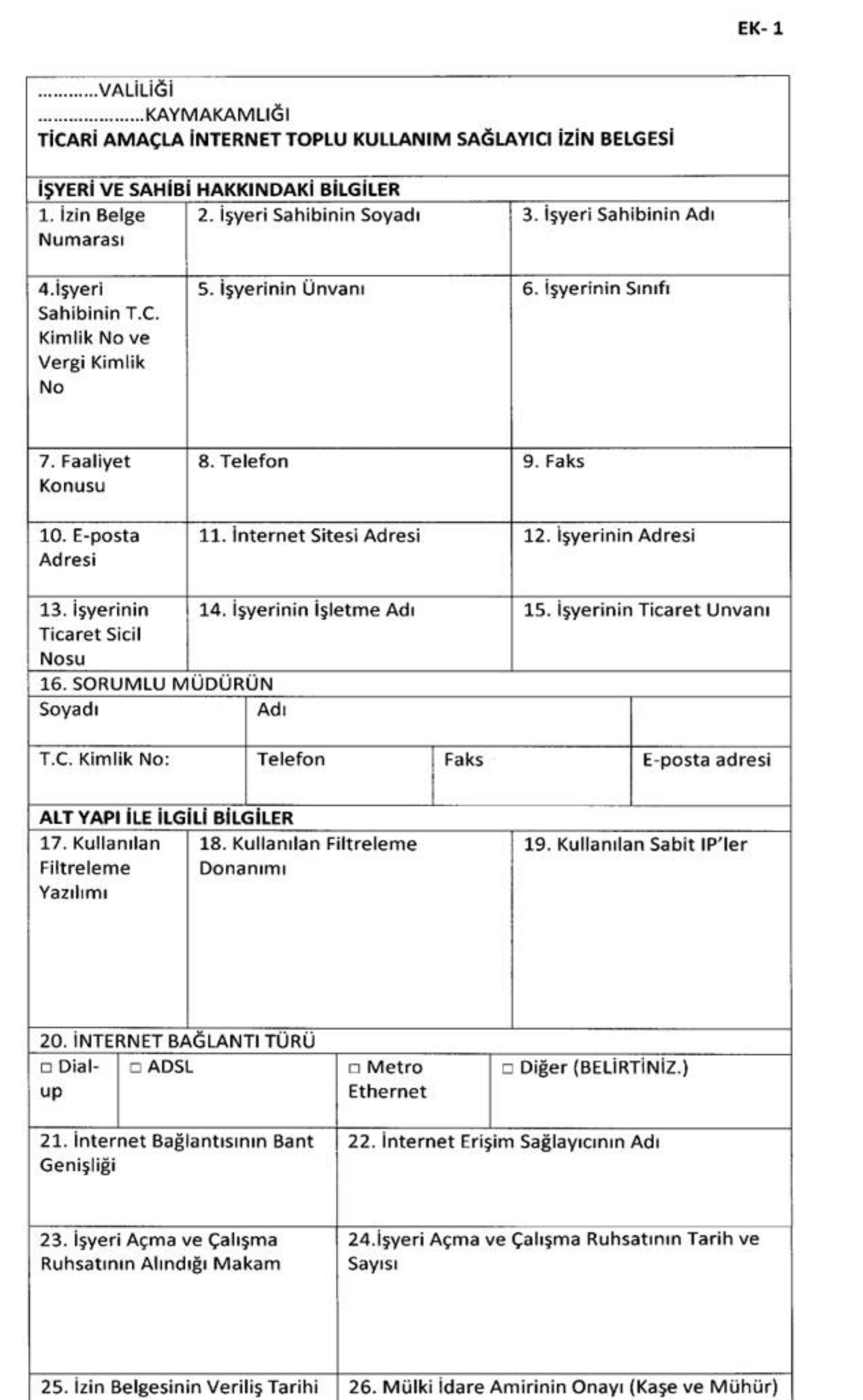

- İnternet Toplu Kullanım Sağlayıcıları Hakkında Yönetmelik Yayınlandı.

- Kisisel Verilerin Korunmasi Yasasını Biliyor Muyuz?

- Her Türlü İmzada Hassasiyeti Korumak Şart

- Çok Mobilsiniz Ama Ne Kadar Güvendesiniz

- BYOD:Çalışanlar Kendi Cihazını Seçsin Mi? Seçmesin Mi?

- 416 Gündür Bir Hırsızla Yaşıyor Olabilirsiniz

- Enerji Sektöründe Bilgi Güvenliği Tebliği

- Bilgi Güvenliği: Rekabetin Yeni Boyutu

- ISO 27001 ve ISO 27002 Standartları Değişiyor

- ISO 9001 Revizyonu

GÜMRÜK İŞLEMLERİNİN KOLAYLAŞTIRILMASI YÖNETMELİĞİ'NDE KOLAYLIKLAR...

Ticareti kolaylaştırma amaçlı Yetkilendirilmiş Yükümlülük Statüsü, firmalar için sağladığı avantajlar ve prestij getirisi nedeniyle talep görürken, alabilen firma sayısı istenen orana gelemedi. Bunun nedenleri araştırılarak, başvuru koşullarının ağırlığı, Soru Formu’ndaki net olmayan ifadeler gibi pek çok konu üzerinde yenilemeler yapılıp , 13 Ekim 2017 tarih ve 30209 sayılı Resmi Gazete’de yayımlanan Gümrük İşlemlerinin Kolaylaştırılması Yönetmeliği’nde önemli değişiklikler yapıldı..Bunlardan ilki, başvuran şirketin niteliği ile ilgii. Yeni kurulan ya da sertifika sahibi şirketi devralan şirketin sertifika başvurusu, sertifika sahibi şirkete, devir suretiyle sertifika sahibi olmayan bir başka şirketin katılması durumunda ve şirket bölünmelerinde aranan şartlar değişti.

YYS başvurusu için aranacak güvenilirlik koşulları ile ilgili olarak 4458 sayılı Gümrük Kanunu’nun 237. maddesi uyarınca özet beyan eksiklik fazlalık durumunda uygulanan usulsüzlük cezaları ile ilgili hükümler eklenmiştir.

Yeni yönetmelikte başvurudaki Ek-2 Soru Formunun cevaplandırılması ve değerlendirilmesi daha kolay hale getirildi. Toplam 96 sorudan meydana gelecek şekilde yeniden düzenlendi. Müfettişlerce yerinde incelemelerde kullanılan Ek-7 kaldırılmıştır. Ancak bu düzenleme Yönetmelik değişikliğinin yayımlandığı tarihten 3 ay sonra yürürlüğe girecektir. Ek-2 soru formunda yapılan değişikliklerin yürürlüğe girmesinden önce yapılan başvurularda bu yönetmelik ile yürürlükten kaldırılan yönetmelik hükümlerine göre sonuçlandırılacaktır.

Firmaların dış ticaret departmanında çalışacak yetkin personel tanımına Gümrük Müşavirleri, Gümrük Müşavir Yardımcıları ve Yetkilendirilmiş Gümrük Müşavirleri de dahil edil. Bu gibi yetkin personel çalıştırılamıyorsa Gümrük Müşavirliği ve YGM tüzel kişileri ile 3 yıldır faal olan dış ticaret konularında danışmanlık hizmeti veren şirketlerden hizmet alınması konusu ayrıntılı olarak düzenlendi.

Şirket ortakları ve üst yöneticileri hakkında aynı bentte sayılan suçlar için cumhuriyet savcılığı tarafından dava açılmış olmasının sertifika düzenlenmesini engellemeyeceği, ancak düzenlenen sertifika kapsamında sertifika sahibinin bu süre zarfında yeşil hat, yerinde gümrükleme gibi önemli basitleştirmelerden istifade edilemeyecektir.

Götürü teminat ile ithalatta yerinde gümrükleme ve izinli alıcı teminatları birbirinden ayrıştırılarak farklı bölümlere taşınmıştır.

Firmaların ticari kayıtlarının güvenilir ve izlenebilir olmasına olanak veren ISO 9001 ve 27001 sertifikalarının güncel sürümleri yerine 3 yıl geçerli olanlarının yeterli olması ile kapsamlarına ilişkin olarak da, düzenlemede ismen sayılan departmanlar ile sınırlandırıldığı ve tartışmalara konu alanlar netleştirildi. Buna göre; “ISO 9001 sertifikası, başvuru sahibinin gümrük, dış ticaret, üretim, lojistik, yönetim ve idari organizasyon faaliyetlerini, ISO 27001 sertifikası; gümrük ve dış ticaret işlemlerini ve bu işlemlerine ilişkin lojistik, depolama, muhasebe, finans ve bilgi işlem faaliyetlerinin bilgi varlıkları ile bu varlıkları korumak amacıyla kullandığı güvenlik önlemlerini” kapsamalıdır.

Yeni düzenleme Yıllık denetimde, gümrük işlemlerinde bir gümrük müşavirliği, yetkilendirilmiş gümrük müşavirliği gibi bir tüzel kişilikten yardım alınıyorsa, bunun 3 yıldır faal olan ve dış ticaret konularında danışmanlık yapan firmalarca yapılacağı da hüküm altına alındı. 3 yıllık denetimlerin ise firma tarafından Ek-2 Soru Formunun yeniden verilerek gerçekleştirileceği belirtildi.

İhracat işlemlerinde risk analizi süresi 2 saatten 30 dakikaya düşürüldü. Kamera kayıtlarında genel alanların kayıtları 1 aylık, gümrükleme işlemi kayıtlarının ise 3 yıllık olarak düzenlendi.

Eski düzenlemede olmayan havayolu şirketlerine de sadece havayolu kargolarına ilişkin yetki verildi.

YYS başvurularında Gümrük ve Ticaret Bölge Müdürlüklerince yapılan ön inceleme süresi, gümrük müfettişlerince yapılan yerinde incelemenin süreleri ile başvuru sahiplerine tanınan düzeltme süreleri uzatıldı. 30 iş günlük süreler 45 gün; 15 işgünü olanlar 20 işgününe revize edildi.

İthalat, ihracat ve transit işlemlerinin yerinde gümrükleme ve izinli gönderici-alıcı işlemlerinde daha kolay ve sade olarak yapılabilmesine olanak tanıdı.

Yerinde gümrükleme yerlerinde tartı aleti zorunluluğu getirildi. İzinli gönderici-alıcı yetkisi tüm ithalat ve ihracat işlemlerini kapsar hale getirildi. YYS’nin yeni transit rejimi uygulamalarına uyumlu hale getirilmesi de önemli bir yenilik. İhracatta yerinde gümrükleme izni sahibi ve izinli göndericilerin yer tahsisi sorunu ortadan kaldırılarak, kendi tesisleri içerisinde istedikleri herhangi bir yerden ihracat ve transit işlemlerini yapabilmelerine olanak sağlanmıştır. İhracatta yerinde gümrükleme izni sahibinin eşyasını rejim sınırlaması olmaksızın izinli gönderici olmayan (ama koşulları sağlayan) taşıyıcılara da taşıtabilmesi mümkün hale getirilmiştir.

Yapılan değişikliklerin firmalara kolaylık getirmesi dileğiyle…

Müge Balkış

Kişisel Verilerin Korunması Yasasını Biliyor Muyuz?

6698 sayılı kişisel verilerin korunması hakkındaki yasa; kişinin kimlik, iletişim, sağlık ve mali bilgileri ile özel hayatına, dini inancına ve siyasi görüşüne ilişkin bilgiler, kişisel veri olarak nitelendirilmektedir.Günümüzde bu veriler, gerek özel sektör ve gerekse kamu sektörü tarafından toplanmakta, bilişim sistemleri üzerinden sıkça işlenmekte ve iletilmektedir.

Bu bilgilerin kullanılması bireyler ile mal ve hizmet sunanlar bakımından bazı kolaylıklar veya avantajlar sağlasa da, bu durum söz konusu bilgilerin istismar edilme riskini de beraberinde getirmektedir. Bu verilerin yetkisiz kişiler tarafından elde edilmesi, kullanılması ve ifşa edilmesi gerek taraf olduğumuz sözleşmeler ve gerekse Anayasamızda koruma altına alınan temel hakların ihlali olarak karşımıza çıkmaktadır.

Kişisel veriyi toplayan ve işleyen işletmeler /kişiler yasanın getirdiği bir dizi sorumluluk ve yükümlülüklere sahiptir.Kasıtlı ya da kasıtsız şekilde verilerin yetkisiz kişilerin eline geçmesi hapıs cezası dahil bir çok maddi ceza ve yaptırımlara neden olabilecektir.

Her işletmenin zorunlu olarak atayacağı ve kurula bildireceği veri sorumlusu kavramı önem taşımaktadır.

BTYS ailesi olarak Kişisel Veri Yönetimi Çalışmaları kapsamında:

• kişisel verilerin sorumlusu,

• veri toplama genel prensipleri ve aydınlatma sorumluluğu işleme politikası,

• kişisel veri formatı,transfer ve depolama riskleri,

• saklama ve imha sorumluluklarınız,

• İletişim ve Bilgi Teknolojileri yöntem ve ürünleri ile güvenliğinin sağlanması

• mevcut yapınız ile yasanın getirdiği yaptırımlar arasındaki farkların neler olduğunun anlaşılması,

• yasal yaptırım ve cezalar karşısında alacağınız önlemler

• hakkınızda yapılabilecek şikayetlere yanıt verme gibi konularda

6698 sayılı yasanın zorunluluklarını BS 10012 Kişisel Bilgi Yönetim Sistemi standardı danışmanlığı ile karşılamayı hedeflemekteyiz.

Her Türlü Islak İmzada Hassasiyeti Korumak Şart

Islak imzaya karşı çok daha güvenli bir yapı sunan elektronik imzada, yine de kullanıcı farkındalığı her zamanki gibi büyük önem taşıyor. Yasadışı adımlarda cezai müeyyideler de son derece net.E imza, elle atılan imza ile aynı hukuki geçerliliğe sahip ve gerçek kişiler adına oluşturuluyor. “Kurum adına e imza oluşturulmaz” hatırlatmasını yapan İnnova Yönetim Sistemleri Danışmanlığı Yöneticisi Burak Bestel’in de belirttiği gibi, e imza, kullanıcıya hukuki olarak paylaştığı bir belgenin, mektubun veya benzeri bir evrakın gerçekten kendi imzası ile imzaladığını kanıtlamasını sağlıyor. Bu açıdan, özellikle devamında hukuki bağlayıcılığı olabilecek olan sözleşmeler, teklifler, personel akitleri gibi her tür elektronik yazışmanın e imza ile gönderilmesi ciddi bir hukuki güvence sağlıyor. Ayrıca dokümanın daha sonra değiştirilmediğini garanti altına alarak, e-imzalı dokümanlara ispat gücünü beraberinde getiriyor.

E imzanın sahtekârlık ve izinsiz kullanımı da, aynı ıslak imzanın taklit edildiği koşuldaki gibi hukuken bir suç teşkil ediyor. “E imza sahibinin de, aynı boş bir kâğıdın altını imzalamaması gerektiği gibi, e imza bilgilerini de güvenli tutması ve kimseyle paylaşmaması çok önemli” hatırlatmasını yapan Bestel’e göre, ‘güvenlik’ başlığındaki yasal yapılanma, yasanın yazıldığı günü göz önüne alırsak yeterli olarak görünebilir. Ancak teknoloji, özellikle de iletişim teknolojileri çok hızla gelişen ve değişen bir dinamiğe sahip. Dolayısıyla, bu süreçte oluşan yeni sayısal tehditlere, yeni kullanılmaya başlayan iletişim altyapılarına ve benzeri tüm değişime yönelik olarak kanunda da eksik kalan yanlara dair sürekli yeni düzenlemeler yapmak gerekiyor. Bestel’in de dikkat çektiği gibi, bu durum zaten sadece e imza ile ilgili değil. Siber suçları ve bilişim uygulamalarını düzenleyen bütün kanunlar, birçok diğer kanundan çok daha kısa bir sürede yeni düzenleme gereksinimi duyar hale geliyor.

Sertifika üreticileri de sorumluluk sahibi

23 Ocak 2004 tarih ve 25355 sayılı Resmi Gazete’de yayımlanarak, 23 Temmuz 2004 tarihinde yürürlüğe girmiş bulunan 5070 sayılı Elektronik İmza Kanunu ile güvenli elektronik imzanın elle atılan ıslak imza ile aynı ispat gücüne sahip olduğu ve bu şekilde oluşturulan elektronik verilerin hukuken geçerli olacağı hususları düzenlendi. İlgili maddelere bakıldığında, 5’inci madde ”Elle atılan imza ile aynı hukuki sonucu doğurmaktadır.”, 22’inci madde “Elle atılan imza ile aynı ispat gücüne haizdir.” ve 23’üncü madde uyarınca da “Oluşturulan elektronik veriler senet hükmündedir” ibareleri var. TNB E-imza Kurumsal Satış Yönetici Berkan Çağlar’ın eklediği bilgi ışığında, 5070 sayılı kanunun 16. maddesinde de belirtildiği gibi, bu tarz yasadışı yollara başvuranlar bir yıldan üç yıla kadar hapis ve beş yüz milyon liradan aşağı olmamak üzere ağır para cezaları ile cezalandırılmakta. “Bu suçu işleyen eğer elektronik sertifika hizmet sağlayıcısı çalışanları ise bu suça getirilen ceza ağırlaşmış, cezanın yarısına kadar arttırılabileceği belirtilmiştir” bilgisini de ekleyen Çağlar, yasal yaptırımların yanında, burada sertifikayı üreten firmalara da önemli görevler düştüğünün altını çizdi.

Güvenilir bir araç

Türkiye’de elektronik imzaya ihtiyaç duyulmasının en önemli sebebi, hukuki işlemlerde güvenlik, kimlik tespiti, inkar edilmeme gibi özelliklerin sağlanmak istenmesi. Elektronik İmza Yasası’nda yer alan usullere göre güvenli elektronik imza ile oluşturulan elektronik veriler senet hükmünde. Bu veriler, aksi ispat edilinceye kadar kesin delil sayılıyorlar. Elektronik imzanın ıslak imza kadar bağlayıcı oluşu, hukuki gücünü de tescilliyor. “Elektronik imzanın izinsiz kullanımıyla ilgili yasada belirtilen 2-5 yıl arası hapis ve yüklü para cezaları bulunuyor” bilgisini veren Anadolu Bilişim Kurumsal Uygulama Hizmetleri Direktörü Atakan Karaman’ın da belirttiği gibi, elektronik imzada sahtecilik, ıslak imzada ve resmi evrakta sahtecilikle eşdeğer tutulan bir suç. “Elektronik imza pazarının oluşumu ve gelişimi aşamasında, sahte ve taklit elektronik sertifika oluşturma olasılığına karşın kanunda yer alan maddeler, bu tür olumsuz davranışların da önüne geçti” diyen Karaman’a göre, bu sebeple günümüzde elektronik imza, güvenilir bir araç olarak hayatımızda yer alıyor.

TAKLİT VE TAHRİBE KARŞI ÖNLEM

E-imza elektronik işlemlerde gönderilen bilginin yolda değişmediğini, gönderen kişiye ait olduğunu, inkâr edilemeyeceğini ve elektronik ortamda gerçekleşen işlemlerde kişilerin kimlik bilgilerinin doğruluğunu garantiliyor. Kullanıcılar, 5070 sayılı Elektronik İmza Kanunu kapsamında e-imza ile gerçekleştirdikleri işlemlerinde, tıpkı ıslak imzada olduğu gibi hukuki geçerliliğe sahip bir delil oluşturmuş oluyorlar. E-Güven Genel Müdürü Can Orhun’un da dikkat çektiği gibi, e-imzada sorumluluk belli aşamalarda farklı kurum ve kişiler üzerinde. Elektronik imzanın kullanıcıya teslimine kadar olan süreçteki tüm adımların güvenliğinden elektronik sertifika hizmet sağlayıcılar sorumlu. Kimlik doğrulamanın yapılmasından, elektronik imzanın üzerine yüklenmiş olan yüksek güvenli cihazların kullanıcıya ulaştırılması ve en son şifrelerin de güvenli kanallarda kullanıcıya ulaştırılmasına kadar olan sürecin sorumlusu da, bu konuda BTK tarafından yetkilendirilmiş elektronik sertifika hizmet sağlayıcılarda. Orhun’un belirttiği gibi, bu aşamaya kadar sorumluluk ve yaptırımlar 5070 sayılı elektronik imza kanunu kapsamında belirleniyor. “Elektronik imzaların kullanıcıya teslim aşamasından sonra ise sorumluluk imza sahibine geçer. Yani o aşamadan sonra ıslak imza için geçerli olan tüm yaptırımlar, elektronik imza için de geçerlidir” bilgisini veren Orhun, şu eklemeyi yaptı: “Bunun yanı sıra, geçerli olarak oluşturulan elektronik sertifikaları taklit veya tahrip etmeye teşebbüs etmesi ihtimali de göz önünde bulundurduğumuz konulardan biri. Nitelikli elektronik sertifika pazarının bu tarz yasadışı işlem gerçekleştirenlere karşı kendini ağır para cezasıyla güvence altına alıyor.”

İKİ KRİTİK KONUDA DÜZENLEMEYE İHTİYAÇ VAR

E-imza, 5070 Sayılı Elektronik İmza Kanunu ile sıkı bir biçimde düzenleniyor. Hizmet veren şirketlerin yetki ve sorumlulukları yanında, e-imza sahipleri ile diğer kişilerin sorumlulukları da kanunla belirleniyor. Türk Ceza Kanunu genel hükümleri yanında, sahtekârlık, izinsiz kullanım ve benzeri haller elektronik imza kanunda da ayrıca ağır cezai yaptırımlarla karşılanıyor. “Burada, özellikle e-imza sahibi vatandaşlarımıza, e-imzalarını kesinlikle başkalarına vermemeleri ve kullandırmamaları gereğini hatırlatmak isterim. Sonuçlarından ciddi mağduriyetler ve zararlar doğabileceği hiç akıldan çıkarılmamalı” diyen TürkTrust Genel Müdürü Dr. Tolga Tüfekçi, “Bir diğer önemli husus da şu: E-imza şirketleri dünyada olduğu gibi ülkemizde de rekabete açık bir pazarda ticari faaliyet yürütüyor. Ancak, bankacılık sektöründe olduğu gibi e-imza pazarında da rekabetin sıkı sıkıya belirlenmiş sınırlar içinde yürütülmesi, hizmet kalitesi ve güvenirlikten taviz olmadan hizmet verilmesi son derece önemli. Aksi halde, kamusal zararlarla karşılaşılması kaçınılmaz” uyarısını yaptı. Tüfekçi’ye göre, bilgi güvenliği, düzenlenmesi çok zor bir alan. E-imza, güvenlik başlığı altında pek çok alandan sadece birisi ve Tüfekçi’nin tabiriyle bizim hukuk sistemimizde de en iyi düzenlenmiş alan. E-imza dışında, 5651 Sayılı İnternet Ortamında Yapılan Yayınların Düzenlenmesi ve Bu Yayınlar Yoluyla İşlenen Suçlarla Mücadele Edilmesi Hakkında Kanun ile Türk Ceza Kanunu dışında “güvenlik” yönüyle elektronik ortamı ele alan fazla bir düzenleme bulunmuyor. Bu bağlamda, Tüfekçi, öncelikle iki kritik konuda düzenlemeye ihtiyaç olduğu kanısında. Bunlardan birisi “kişisel verilerin korunması”, diğeri de “siber güvenliğe ilişkin kurumsal yapılanma”. “Bu düzenlemelerin sadece “suç ve ceza” perspektifiyle yapılması istenen sonuçları vermeyecektir” hatırlatmasını da yapan Tüfekçi, yorumunu şöyle devam ettirdi:

“Düzenlemelerin amacı öncelikle birey hak ve özgürlüklerinin korunması olmalı. İnsanlarımızın bilişim teknolojilerinden en üst düzeyde yarar sağlamasına imkân tanınırken, genel kamu düzeninin de ancak bu biçimde sağlanabileceği unutulmamalı. Bu alandaki bilgi birikiminin ve bilincin arttırılması yönünde yapılacak çalışmalar, pek çok yasal düzenlemeden daha fazla yarar sağlayacaktır.”

SAHADAKİ RİSKLERE KARŞI DİKKATLİ OLUNMALI

Elektronik imza kişiye elektronik ortamda kendini ve yaptığı işlemi yasal olarak ispatlama, saldırılara karşı korunma gücünü sağlıyor. Elektronik imza, doğru kullanıldığı sürece, halihazırda en güvenli yasal yöntem. EGA Elektronik Genel Müdürü Muzaffer Yıldırım, bu yapıyla ilgili dikkat edilmesi gereken şu detaylara işaret etti:

“Elektronik imzanın kullanım sorumluluğu kişilerdedir. İmza ve erişim şifresi iyi korunduğu sürece taklit edilmesi, sahtekârlık yapılması mümkün değil. Elektronik imzada, kişi doğru kullandığı sürece ve şifresini kimseyle paylaşmadığı sürece, herhangi bir sahtekârlık ya da izinsiz kullanım söz konusu olmaz. Ancak elektronik imzada konuya sertifikaların başvuru ve üretim süreçleri açısından bakmakta fayda var. ESHS’lerin doğru kimlik tespiti yapmadan sertifika üretmeleri, kuryelerin sertifikaları hatalı kişilere teslim etmesi gibi durumlar oluşabilir. Bu süreçlerin doğru yönetildiğinin kontrolü BTK’da olmakla birlikte, sahada oluşabilecek özel durumlar için kişilerin dikkatli olması gerekir.”

Çok Mobilsiniz Ama Ne Kadar Güvendesiniz?

Şirketinizdeki bilgi akışına zemin oluşturan bilgi sistemleri altyapısı, teknolojinin iş süreçlerinde yaygınlaşmasıyla birlikte kolay yoldan vurgun yapmak isteyenlerin yeni gözdesi olmaya başladı. Uygun yöntemler eşliğinde kritik sistemlere sızmayı başaranlar, -tıpkı Fort Knox’un altın rezervlerini çarpmış gibi- devasa veri paketlerini ruhunuz bile duymadan sızdırabiliyor. Milyonlarca kullanıcının geçerli kredi kartı bilgisi, henüz piyasaya sürülmemiş endüstriyel tasarımlar, normalde kimsenin bilmemesi gereken ticari sırlar, henüz planlama aşamasındaki yeni iş fikirleri ve daha neler neler…Aslında çoğu durumda farkında olmasanız da mobil cihazlarınız ile taşıdığınız veri, başkalarına ait sorumluluğu da omuzlarınıza yıkıyor. Gerek cihaz, gerekse kullandığınız uygulamalar nedeniyle bu verilerin kaybıyla karşı karşıya kalacağınız maddi zarar bir yana, ticari itibarın zedelenmesi ve hukuksal sorumluluklar hiç ummadığınız noktalara gidebilir.

Diğer yandan, mobilde bu açıkların nelerden kaynaklanabileceğini öngörebilmek başlı başına uzmanlık gerektiren bir konu… Bugün hemen her kurumda farklı özelliklere sahip ağ altyapılarının, sanallaştırma ve bulut tabanlı sistemlerin, kullanıcı odaklı işletim sistemlerinin, yüzlerce mobil cihazın ve tüm bunların üzerinde yer alan sayısız uygulamanın sürekli şirket veri akışıyla iletişim halinde olduğu bir yapıdan söz ediyoruz.

Korunmak için biraz da SANS’a ihtiyacınız var

Bu konuda her şeyden önce önemli olan, nereye ve nasıl bakmanız gerektiğini bilmek… İşte bu nedenle bir süredir hayatımıza penetrasyon testi diye bir kavram var. Bu testin amacı, sistemlerde yaygın olarak karşılaşılan açıklardan kullanıcıların güvenlik (mobil güvenlik) bilincine kadar veri güvenliğini tehdit eden unsurları ortaya çıkarmak ve önlemini almaya teşvik etmek…1)Hangi yöntemlere karşı duyarlı veya zayıfsınız?

2)Sizi koruduğuna inandığınız kişi veya çözümler işini ne kadar iyi yapıyor?

3)Biri koyduğunuz tüm engelleri aşıp sistemlerinize sızmayı başarırsa mobil güvenliği sağlamak için öncelikle hangi adımları atmanız gerekir?

İşte burada SANS Enstitüsü ve onun getirdiği metodolojiler (SEC575) devreye giriyor.

25 yıldan uzun bir süredir mobil güvenlik odaklı eğitimlerin merkezi olan SANS Enstitüsü (SANS Institute), sistemlerin ve ağların tehditlere karşı korunabilmesini sağlayan ve SEC 575 koduyla bilinen yoğun eğitim programları sunmasının yanı sıra, konunun birçok alanında standartları belirleyen kurum.

Bilgi güvenliği alanında bilgi güvenliği profesyonellerine yönelik çok sayıda araştırma dokümanı ve whitepaper yayımlayan SANS Enstitüsü, mobil güvenlik konusunda dünyadaki pek çok uygulamaya yol gösterici bir rol üstleniyor. Sistemler, masaüstü yazılımlar ve mobil uygulamalar, SANS eğitimleri ve araştırmaları neticesinde ortaya çıkmış kurallara bağlı kalınarak geliştiriliyor, test ediliyor ve kitlelerin kullanımına sunuluyor.

Mobil uygulama güvenlik testlerinde atılabilecek en sağlam adım: Güvenlik alanında uzun yıllardır faaliyet gösteren ve sektöre öncülük eden SANS Enstitüsü’nün öngördüğü metodolojileri ve test yöntemlerini (SEC575) kullanmak veya SANS tarafından onaylanmış profesyonellere güvenmek…

Çünkü sadece; SANS Enstitüsü tarafından verilen GMOB (GIAC Mobile Device Security Analyst) sertifikasına sahip olan uzmanlar platform bağımsız test süreçlerini çalıştırarak uygulamalardaki tüm riskleri detaylı raporlarla ortaya koyabiliyor ve size özel çözümleri hazırlayabiliyor.

BYOD: Çalışanlar Kendi Cihazını Seçsin Mi? Seçmesin Mi?

Çok değil, bundan 7-8 yıl öncesine kadar en yeni teknolojiler hep kurumsal kullanıcılara hitap edecek şekilde üretilir ve kurumlarda yaygınlaşır, ardından son kullanıcıya inerdi. En performanslı işlemciler, en yüksek çözünürlüklü ekranlar, en afili taşınabilir cihazlar hep şirket temsilcilerinin elinde dolaşır ve fiyatları da son kullanıcının kolay erişemeyeceği sınırlarda gezerdi.Sonra bir şeyler oldu. Özellikle taşınabilir akıllı cihazların yaygınlaşmasıyla birlikte, tasarım ve performansın uç noktasının son kullanıcıya doğru kayışını izledik. İşlevleriyle, tasarımlarıyla farklı kullanıcıların beklentilerine ve zevklerine hitap eden cihazların yanında kurumsal cihazlar soğuk ve hantal kalmaya başladı.

Aslına bakarsanız durum bugün de böyle. Bir tarafta kurumsal veri güvenliği nedeniyle bağlı kalmanız gereken standartlar, bir tarafta her yıl yenilenen birbirinden farklı cihazlar. Bir tarafta fiziksel açıdan sağlam durması gereken bir dizüstü tasarımı, diğer tarafta ağırlığı 1 kiloya kadar inen ve 10 farklı renk alternatifi sunan dizüstü modelleri…

Peki siz olsanız hangisini tercih ederdiniz?

Çoğu kullanıcı, tercihini kendi beğendiği cihazdan yana kullanıyor. Bu dizüstü bilgisayarda da böyle, akıllı telefonda da böyle. Yapılan araştırmalar çalışanların kendi cihazlarını iş yerlerinde kullanabilme şansı yakaladıklarında motivasyonlarının yükseldiğini, daha yaratıcı ve üretici olduklarını da gösteriyor.Üstelik bunun için kesenin ağzını açmaktan da kaçınmıyorlar. Yapılan araştırmalar, BYOD kavramını uygulamaya geçiren şirketlerin yarısından fazlasında çalışanların tüm ekipman ve servis bedellerini kendilerinin karşıladığını ve bu durumdan gayet memnun olduklarını gösteriyor. Bu; İşte, evde, tatilde, seyahatlerde rahat taşınabilir, en hafif, en çok özelliği barındıran tek bir cihazı kullanma ayrıcalığı için makul bir bedel olarak algılanıyor.

Ancak burada genellikle göz ardı edilen önemli bir konu var. Günümüzde iletişim teknolojilerinin gelişmesiyle 7/24 bağlantı olanağı, mobil cihazlar ve bunların getirdiği ve iş yapma biçimleri, sürekli hareket halinde olma ihtiyacı gibi durumlar nedeniyle özel hayatı ve iş hayatını keskin kurallarla ayırmak artık söz konusu değil. İşin içine BYOD’u da kattığınızda, bu ayrımı kendi elinizle neredeyse görünmez hale getiriyorsunuz.

Peki ya işveren? O da acaba bu durumdan sizin kadar memnun mu?

Şu bir gerçek ki, BYOD kavramı özellikle şirketin teknolojik altyapısında yer alan yönetim ve güvenlik katmanlarına büyük bir yük bindiriyor. Farklı cihazların kullanımı nedeniyle ortaya çıkabilecek öngörülmemiş problemler, mobil cihazların yönetimi ve yedekleme süreçleri, mevcut altyapılarla ve uygulamalarla uyumun sağlanması, standardizasyon problemleri güvenlik açıkları, aklınıza ne gelirse.

Bir de işin uygulama boyutu var tabii. Siz sistemi ne kadar sağlam tutsanız da uygulama tarafında işler bir anda arap saçına dönebiliyor. Geçtiğimiz yıl yapılan bir araştırmaya göre günümüzde siber saldırıların yüzde 84’ü uygulama katmanında gerçekleşiyor.

Tüm bunlar şimdi ne anlama geliyor? BYOD kavramını kaldırıp bir kenara mı koyacağız?

Her halükarda BYOD’un çalışanlara daha çok sorumluluk yüklediği bir gerçek. Bu nedenle BYOD sisteminde çalışan veya geçecek olan firmaların işe sadece teknolojik açıdan değil, insan kaynakları bakış açısıyla yaklaşması da önemli.

Değişimden korkmak çözüm değil. Değişimi anlamak lazım, yönetmek lazım.

Çevrenize biraz baktığınızda, bu konuyla ilgili yapabileceğiniz birçok şey ve faydalanabileceğiniz birçok çözüm olduğunu göreceksiniz.

416 Gündür Bir Hırsızla Yaşıyor Olabilirsiniz

Kurumların yüzde 94'ü siber saldırıya uğradıklarını bir başkasından duyuyor.Siber sistemlerine sızan kişilerin yakalanmadan önce ortalama içerde kalma süresi tam olarak 416 gün.Türk insanının misafirperver olduğu oldum olası söylenir. Kültürümüz tanımadığı kişileri tanrı misafiri kabul etmeye, muhtaçlara kapı açmaya örneklere dair hikaye ve özlü sözlerle dolu. Ama iş en değerli sırlarınızı emanet ettiğiniz, günümüzün rekabet ortamında iş sürekliliği adına neredeyse tüm yükü üstlenen sunuculara gelince değişiyor. Sistemlerinizi davetsiz misafirlerden, kem gözlerden, meraklılardan korumanız lazım. Aksi halde bilgi hırsızlığından tutun da sistemlerin işlemez hale gelmesine kadar zararın nereye kadar uzanacağını kestirmek mümkün değil.

Dahası, kurumların bilgi sistemlerinin güvenliğine dair araştırmalar bu konudaki farkındalığın aslında ne kadar da zayıf olduğunu ortaya koyuyor. Örneğin kurumların yüzde 94’ü siber saldırıya uğradıklarını kendi olanaklarıyla değil, bir başkasından duyuyorlar. Siber sistemlerine sızan kişilerin yakalanmadan önce ortalama içerde kalma süresi ise tam 416 gün! Evinize giren hırsız aylarca ofisinizde yatıyor, mesajlarınızı okuyor, kaynaklarınızı kullanıyor ve siz bunu ortalama 416 gün sonra fark ediyorsunuz. İnanılmaz. Peki güvenliği nasıl sağlayacaksınız? Antivirüs? Firewall? Birleşik tehdit yönetimi çözümleri? Bunlar güvenliği güçlendiren ve olmazsa olmaz unsurlar, kabul. Mutlaka da kullanmanız gerekiyor. Peki ama ya birisi bu engelleri aşarsa ne olacak? Ya Firewall engellemekte yetersiz kalırsa? Ya antivirüs ve ağ güvenlik sistemlerinizi aşmanın bir yolunu bulurlarsa?

Kendimize boşuna mı güveniyoruz?

Aslında tüm bu çözümleri uygun şekilde kurguladığınız ve güncel tutabildiğiniz sürece bunları aşmak belli bir beceri seviyesinin üzerine çıkılmadığı sürece bir hayli zor. Ama sistemleri kale duvarı gibi birbirine yaklaştırırken elimizde olmadan bazı hatalar yapıyoruz. Standartlar bizi öngörülebilir kılıyor. Yatırımların bütçe dönemlerinde gerçekleşmesi teknoloji yatırımlarının zayıf kaldığı zayıf ara dönemler doğuruyor. Farklı sistemlerin bütünleşmesi her zaman olması gereken ideal şekilde gerçekleştirilemiyor. |

İşte bu nedenle penetrasyon testi diye bir kavram hayatımıza girmiş durumda. Olay şu: Bu testi yapan kurumları sisteminize buyur ediyorsunuz, onlar da yaygın açıkları kullanarak ve kendi becerilerini de işin içine katarak sisteminize bir “saldırı simülasyonu” gerçekleştiriyorlar. Bu iyi niyetli sistemlere sızma girişimlerinde amaç sadece “açıkları ve zayıf noktaları tespit etmek” olduğu için, gerçek amacı farklı olan biri sistemlerinizi zorlamadan önce mevcut sistemin zayıf noktalarını görme ve güçlendirme şansı buluyorsunuz. |

Bu işi yapanlara kendilerine genellikle “beyaz şapkalı hacker”, veya “etik hacker” gibi isimler veriyorlar. Son dönemlerde bir hayli gözdeler. Bu işin eğitimini veren kurumlar var, penetrasyon testine dair standart çalışmaları var, hatta bu işi otomatik olarak yapan yazılımlar bile var.

Sonuçta kazanımın ne olduğuna gelince… Öncelikle hangi yöntemlere karşı duyarlı olduğunuzu anlıyorsunuz. Zararlı yazılımların denetim alanı dışında kalan olası riskleri test ediyorsunuz. Sizi koruduğuna inandığınız kişi veya çözümlerin işini ne kadar iyi yaptığını görüyorsunuz. Ve de en ilginç olanı, biri tüm engelleri aşıp sisteme sızmayı başarırsa bu işi düzeltmenin size neye mal olacağını ölçebiliyorsunuz.

Penetrasyon testleri, başta finans sektörü olmak üzere bazı kapsamlı güvenlik denetimlerinin zorunlu bir parçası olarak kabul ediliyor. Ekonomik faaliyetlerin iyiden iyiye bilgi odaklı hale dönüştüğü ve iş sürekliliğinin ayrıcalıktan öte standart haline geldiği günümüzde, sizin de bir şekilde bu konuyu gündeme almanız şart.

Enerji Sektöründe Bilgi Güvenliği Tebliği

Enerji Piyasası Düzenleme Kurumu (EPDK), enerji sektöründe bilişim güvenliğinin sağlanmasına yönelik bir tebliğ yayınlamaya hazırlanıyor.Sektörden edindiğimiz bilgilere göre “Enerji Sektöründe Bilişim Güvenliğinin Sağlanmasına Dair Yönetmelik” kapsamında yayınlanacak olan tebliğ ile enerji sektöründe bilişim güvenliği süreçleri detaylı bir biçimde ele alınacak.

Malum, artık bilişim güvenliği konuları hükümetlerin ve karar alıcıların öncelikli konuları arasında yer alıyor. Türkiye’nin de aralarında bulunduğu birçok ülke artık bilgi güvenliği birimlerini kuruyor, bilgi güvenliği alanında özel ve kamu sektöründe önemli tedbirler alınıyor. Bir ülkenin enerji, haberleşme, finans gibi kritik altyapı ve tesislerinin devre dışı bırakılması demek o ülkenin beyaz bayrak çekmesi anlamını taşıyor. Bu yüzden günümüz siber saldırılarının - İran nükleer tesislerine ve Estonya bilişim altyapısına yapılan saldırılarda olduğu gibi- hedefinde de enerji sektörü yer alıyor.

Günümüz sistemlerinin ve insan yaşamı için hayati önem taşıyan enerji sektöründe; elektrik, doğalgaz, petrol, nakil hatları, yük dengeleyici sistemler ve SCADA sistemleri gibi birbirini tamamlayıcı altyapıların ve hammadde trafiğinin sağlıklı bir biçimde çalışmasını gerektiriyor.

EPDK bilişim güvenliğinde önemli adımlar atıyor

Türkiye’de Enerji Piyasası Düzenleme Kurumu (EPDK), Enerji ve Tabii Kaynaklar Bakanlığı bünyesindeki kurum ve kuruluşlar ile özel sektör şirketlerinin yer aldığı bu yapı içerisinde son dönemde bilgi güvenliği de sıkça konuşulan başlıklar arasında. Enerji sektörü bileşenlerinin ağırlıklı olarak bilişim altyapıları üzerinde kurulu olması, buradaki verilerin dijital ortamda dolaşması, bilgi sistemleri süreçlerinin izlenmesi ve güvenliğinin sağlanmasını da zorunluluk haline getirmeye hazırlanıyor.EPDK’nın, enerji sektöründe bilişim güvenliğinin sağlanmasına yönelik çalışmalarda son aşamaya geldiği ve bir tebliğ hazırlığında olduğu edindiğimiz bilgiler arasında. Hazırlanan tebliğ ile EPDK’nın amacı, enerji sektöründe yer alan kuruluşların, bilişim sistemlerinin ve bu sistemler üzerinde dolaşan bilgilerin bütünlüğünü, sürekliliğini ve gizliliğini sağlamak için yapılması gereken çalışmaları tanımlamak olacak. Hazırlanan düzenlemede, bu tebliğe tabi olan kuruluşların ISO27001 Bilgi Güvenliği Yönetim Sistemi sertifikasını 2014 sonuna kadar almaları gerektiği belirtiliyor.

Bu sayede enerji sektörü oyuncularının, ortak bir dil ile olası risklere karşı en hızlı ve sistematik bir biçimde müdahalesi ve ilgili kurum ve kuruluşlarla işbirliğinin oluşturulması sağlanacak.

Enerji sektöründe kritik bilişim altyapılarında atılması gereken adımlar

Enerji sektöründe kritik bilişim altyapılarının varlık envanterinin oluşturulması ve risk yönetiminin belirlenmesi ilk adım olarak karşımıza çıkıyor. Enerji sektörü ekosistemi üzerinde yer alan özel ve kamu kurum ve kuruluşlarının yetkinlik durumu bilgi güvenliğinin ilk kuralı olan “zincirin en zayıf halkası kadar güçlüsünüz” yaklaşımının da belirlenmesi açısından kritik öneme sahip.

Sistemler ve ağlar üzerinde yer alan sistem bileşenlerinin topolojisinin oluşturulması, bir başka önemli başlık olacak. Bu sayede sistemler üzerindeki hareketliliğin adreslenebilmesi ve lokal önlemlerin hızlıca alınması sağlanacak.

Asgari düzeyde alınacak önlemlerin belirlenmesi noktasında ise ekosistem içerisinde yer alan bileşenlerin değişen risklere karşı güncelliğinin korunması ve standartların oluşturulması hedeflenecek. Tabi ki burada bilgi güvenliği açısından ISO27001 standartlarının benimsenmesi de bilgi güvenliği yönetimi açısından da önem taşıyor olacak. Ayrıca ISO27001 bir sonraki adımda sisteme dahil olan üçüncü taraflarla işbirliğinde de belirleyici unsur olarak yer alacak.

Ağlara erişim ve yetkilendirmeler ise uç nokta kullanıcılarından üst kademe karar alıcılara kadar dikkatle belirlenmesi gereken süreçler olarak karşımızda duruyor olacak. Bilişim ağlarında öğrendiğimiz en temel kavram sistemlerin fiziksel güvenliğini ne kadar sağlarsanız sağlayın bireysel hata, ihmal ve suistimaller bu yapıları savunmasız bırakacağıdır.

Bilgi güvenliği durağan bir süreç değil, özellikle enerji sektörü gibi yoğun hareketlerin yaşandığı bir sektör için çok daha fazla dikkati gerektiriyor. Bu yüzden süreçlerin doğru tanımlandığı, kendi iç dinamiklerinde kendisini güncelleyen, otokontrol mekanizmalarının işlediği ve raporlama süreçleriyle kendisini geliştiren bir yapının hayata geçirilmesi bu alanda sağlanacak kritik altyapı güvenliği için ayrıca önem taşıdığını belirtmekte fayda var.

Bilgi Güvenliği: Rekabetin Yeni Boyutu

Bilgiye erişimde sınırların silikleştiği bir dünyada bilgi güvenliği nasıl sağlanır?Doğrusu cevabı sıklıkla değişen zor bir soruyla karşı karşıyayız. Bir taraftan yönetişim gibi yeni gelişen kavramlar etrafında şeffaflık sağlamalı diğer yandan artan rekabet koşullarında en değerli kurumsal varlığımızı, fikri mülkiyetimizi güvence altına almalıyız.

Deloitte 2013 TMT Küresel Güvenlik Çalışması'na göre bilgi güvenliği şirketler arası rekabette bir farklılaşma noktası haline geldi. Küçük şirketlerin yüzde 33'ü endüstriyel casusluğu orta ve yüksek seviye tehdit olarak algılarken, bu oran büyük şirketlerde yüzde 67'ye kadar çıkıyor. Çalışmaya katılan tüm teknoloji, medya ve telekomünikasyon şirketlerinin yüzde 88'i, teknoloji şirketlerinin ise yüzde 92'si, dışarıdan gelebilecek siber tehditlere karşı çok ya da yeterince güvende olduklarını düşünüyor.

ISO 27001 ile uluslararası standarda kavuşan bilgi güvenliği, kurumların yönetim politikalarını, çalışanlarına yükledikleri sorumlulukları ve farklı kurumlarla iş geliştirme platformlarına çerçeveler çiziyor. Kamu ve özel sektörde birçok kurum ISO 27001 ile bilgi güvenliklerini sürdürülebilir bir ortama taşıyor. Bu sayede bulut bilişim gibi farklı alternatifleri de gerekli kriterlerle hızla değerlendirebiliyor. Günümüz dünyasında bilgi güvenliğini tehdit eden sadece kurum dışından gelebilecek potansiyel zararlarla sınırlı değil. Kurum içinden de kötü niyetli olsun ya da olmasın birçok tehdit oluşabiliyor. Çalışan sorumluluğunu doğru yetkilendirme politikalarıyla belirlemek bu bilgi güvenliğinin ve ISO 27001’in önemli bir kısmını oluşturuyor. Çalışan sayısının çokluğu, iş ortaklığı geliştirilen kurumların artışı, projelerdeki yetkilendirmelerin belirlenmesi bilgi güvenliğinin farklı katmanlardan oluşan bir süreç olarak şekillendiriyor.

ISO 27001 ve ISO 27002 Standartları Değişiyor

Bilgi Güvenliği Yönetim Sistemi Standartları ISO 27001 ve ISO 27002'nin yeni versiyon taslakları yayınlandı.Bilgi teknolojileri alanındaki ihtiyaçları karşılamak için BT standartlarını ortaya koyan, güncelleyen ve destekleyen ‘Joint ISO/IEC Committee’, ISO/IEC 27001 ve ISO/IEC 27002 standartlarının yeni versiyonunu oluşturacak taslakları yayımladı. Taslağın yayımlanmasının amacı ise ilgili tarafların yapılan değişikliklere yönelik görüşlerini almak ve bu görüşlere göre standarda son halini verebilmek.

Son tarih 23 Mart

Komite, 23 Mart 2013’e kadar, standardın taslak hali için gelecek yorumları bekliyor. Joint ISO/IEC Committee tarafından değerlendirilecek geri bildirimler sonrasında taslak standardın bu değerlendirmeye göre güncellenmesi planlanıyor. ISO tarafından ‘Final Draft International Standard’ (FDIS) adı verilen son taslağın yayımlanması bekleniyor.ISO 27001’de hangi değişiklikler var?

ISO 27001 Bilgi Güvenliği Yönetim Sistemi (BGYS) standardının yeni versiyonunu incelendiğinde, standardın yapısında ve içeriğinde önemli değişiklikler olduğu göze çarpıyor.◆ Standardın 2005 versiyonunda da yer alan ‘üst yönetimin bilgi güvenliğine yönelik sorumluluklarını anlatan ‘5. Yönetim Sorumluluğu’ maddesi, yeni versiyonda yönetim sistemine yönelik; liderlik, etkinlik ölçümü, bilgi güvenliğine yönelik hedeflerin belirlenmesi konularını daha çok vurgulayan bir hale getiriliyor.

◆ Sürekli iyileşmenin sağlanabilmesi için kurumun artık başka metodolojiler de izleyebileceği göz önünde bulundurularak PUKÖ döngüsünün izlenmesi bir gereklilik olmaktan çıkartılıyor.

◆ Bilgi güvenliği risklerinin belirlenmesine ve risklerin indirgenmesine yönelik aksiyonların alınmasını temel alan standardın risk değerlendirme yaklaşımında büyük değişiklikler var. Artık eskiden olduğu gibi varlıklar üzerinden risk değerlendirme yapmak yerine kurumlar daha geniş, daha jenerik bir değerlendirme yaklaşımını benimseyebilecekler. Standart artık, kurumların sahip oldukları bilginin, bilgi varlıklarından daha önemli olduğunu vurguluyor. Bu yenilik, kurumların donanım ve yazılım gibi varlıklarının üzerindeki riskleri değerlendirmesi yerine, sahip oldukları bilgiler üzerindeki riskleri değerlendirmeleri gerektiği anlamına geliyor.

◆ Risk yönetim standardı olan yeni versiyon ISO 31000 ile ISO 27001 ile, Bilgi Güvenliği Yönetim Sistemi’nin (BGYS) risk yönetim yaklaşımları birbirine uygun hale getiriliyor ve birçok kurumda karşımıza çıkan kurumsal risk yönetimi ile bilgi güvenliği risk yönetimi kavramlarının örtüşmesi sağlanıyor.

◆ ISO 27001’in 2005 versiyonunda, standarda yönelik güvenlik önlem ve kontrollerinin etkinliğinin ölçümü daha belirsiz ve kuruma göre değişebilecek yapıda iken, yeni versiyonda izleme, ölçme ve iyileştirme süreçleri daha net, spesifik ve tanımlı uygulamaların yürütülmesini gerektiriyor. Bu durum, bilgi güvenliği gerekliliklerine yeni uyum sağlayacak ve belgelendirilmeyi hedefleyen kurumlar için yeni bir gereklilik getiriyor: Artık kurumların belgelendirilebilmesi için sadece sistemi kurması ve işletmesi değil, aynı zamanda aldığı güvenlik önlemlerinin etkinliğini izleyebilmesi, ölçebilmesi ve sonuçlarından iyileşme fırsatları çıkartabilmesi gerekecek.

◆ Standardın temel güvenlik önlemlerinin yer aldığı ‘EK A’ kısmı, yeni versiyonda da mevcut. Kurumların EK A’da yer alan kontrollere nasıl uyum sağladıklarını gösterebilmeleri için halen bir ‘Uygulanabilirlik Bildirgesi’ dokümanı hazırlamaları gerekiyor.

◆ Eski versiyonda kontrol hedefleri 11 ana başlık altında ele alınırken artık 14 farklı kategoride kontroller bulunuyor. 2005 versiyonda 133 adet kontrol hedefi varken yeni standartta 113 adet kontrol olması bekleniyor. Standardı incelediğimizde kontrol maddelerinde eski versiyona göre daha net bilgiler yer aldığını görüyoruz. Örneğin, eski standart iş sürekliliği konusunda her kurumun bir iş sürekliliği planı olması ve bu planlarında bilgi güvenliğinin dikkate alınması gerektiği üzerinde duruyordu. 2013 versiyonunda ise artık, iş süreklilik planı ihtiyacının tanımlanması ve bu ihtiyaca göre süreklilik planlarının oluşturulması söz konusu...

Yeni Standart Kurumları Nasıl Etkileyecek?

ISO 27001 belgesine sahip veya sertifika almayı hedefleyen kurumları nasıl bir süreç bekliyor? Yeni standart yayımlandığında, 2005 revizyonlu eski ISO 27001 standardı güncelliğini yitirmiş olacak ve geçersiz sayılacak. Belgeye sahip olan ve sistemi uygulamaya devam etmekte olan kurumlara yeni standart geçiş için belirli bir süre tanınacak. Her ülkede yeni versiyona geçişler genellikle ulusal akreditasyon kurumları tarafından yürütülüyor (Türkiye’deki örneği: TÜRKAK).Geçiş süreci şöyle işliyor:

◆ Belgelendirilmiş olan ve sistemi yürütmekte olan kurumların yeni versiyona geçiş yapabilmesi için genellikle yeni standardın yayımlanma tarihinden itibaren 18 - 24 ay süre tanınıyor.◆ Standardın 2013 revizyonunun yayımlanmasından önce BGYS projelerine başlamış olan ve standart gerekliliklerine uyum için çalışmakta olan kurumların eski versiyona göre belgelendirilmelerine devam edebilmeleri içinse genellikle 6 - 12 ay süre veriliyor. Ancak yeni revizyonlu standart yayımlandıktan sonra, 2005 versiyona göre belgelendirilen kurumların, geçiş sürecinin sonuna kadar 2013 versiyona geçmeleri talep edilecek.

Yeni versiyona geçiş rahat olacak

Genellikle yeni standartlar yayımlandıktan sonra kurumların, belgelendirme şirketlerinin ve denetçilerin yeni standart maddelerini yorumlamaları, kurumlarda nasıl uygulanabileceğini belirlemeleri ve özümsemeleri genellikle belirli bir zaman alıyor. Bu nedenle şu anda ISO 27001 kurulum projelerini yürütmekte olan kurumların 2005 versiyona göre hazırlık yapmaları ve etkin bir Bilgi Güvenliği Yönetim Sistemi (BGYS) kurulduktan sonra 2013 versiyonlu standarda uyum sürecini başlatmaları daha rahat bir geçiş süreci geçirmelerini sağlıyor.Hedef: 19 Ekim 2013

ISO tarafından ISO 27001 standardının 2013 revizyonunun 19 Ekim 2013’te yayımlanması hedefleniyor. Ancak taslak standarda yönelik yorumlar ve geri bildirimlerin yoğunluğuna ve önemine bağlı olarak son revizyonun yayımlanma tarihinin Nisan 2014’e kadar uzayabileceği belirtiliyor. 27001 ile uluslararası standarda kavuşan bilgi güvenliği, kurumların yönetim politikalarını, çalışanlarına yükledikleri sorumlulukları ve farklı kurumlarla iş geliştirme platformlarına çerçeveler çiziyor. Kamu ve özel sektörde birçok kurum ISO 27001 ile bilgi güvenliklerini sürdürülebilir bir ortama taşıyor. Bu sayede bulut bilişim gibi farklı alternatifleri de gerekli kriterlerle hızla değerlendirebiliyor. Günümüz dünyasında bilgi güvenliğini tehdit eden sadece kurum dışından gelebilecek potansiyel zararlarla sınırlı değil. Kurum içinden de kötü niyetli olsun ya da olmasın birçok tehdit oluşabiliyor. Çalışan sorumluluğunu doğru yetkilendirme politikalarıyla belirlemek bu bilgi güvenliğinin ve ISO 27001’in önemli bir kısmını oluşturuyor. Çalışan sayısının çokluğu, iş ortaklığı geliştirilen kurumların artışı, projelerdeki yetkilendirmelerin belirlenmesi bilgi güvenliğinin farklı katmanlardan oluşan bir süreç olarak şekillendiriyor.ISO 9001:2015 Revizyonunu Anlamak Neden değişti?

Tüm ISO yönetim sistemi standartları, yazıldıkları kurallara uygun olarak düzenli bir gözden geçirmeye tabidirler. Bu bağlamda ISO 9001 standardının revizyon çalışmaları 2012 yılından beri devam etmekteydi. Taslak Uluslararası Standart 09.05.2014 tarihinde yayınlanmış olup, standardın Eylül 2015’de tamamlanmış ve yayınlanmıştır.ISO 9001 kalite yönetim diğer yönetim sistemi standartları ile entegre olabilmesi için “Yüksek Seviye Yapısı- High Level Structure” üzerine kurulmakta olup, yönetiminin kolaylaştırılması hedeflenmiştir.

Değişimle amaçlananlar:

• Diğer yönetim sistemleri ile entegrasyon

• kurumsal yönetimde entegre bir yaklaşım sağlamak

• Önümüzdeki 10 yıl için tutarlı bir temel sağlamak

• Kuruluşların içerisinde çalıştığı, gittikçe karmaşıklasan ortamları yansıtmak

• Yeni standardın tüm potansiyel kullanıcı gruplarının ihtiyaçlarını yansıtmasını sağlamak

• Bir kurulusun müşterilerini memnun etme yeteneğini geliştirmek

Yüksek Seviye Yapısı “High Level Structure” nedir?

Yeni bir ortak biçim olan bu yapı tüm yönetim sistemi standartları kullanılmak üzere geliştirilmiştir, birden fazla yönetim sistemi (örneğin, kalite, çevre, bilgi güvenliği) uygulayan kuruluşların daha iyi entegrasyonunu ve uygulama kolaylığını sağlayacaktır.High Level Structure” ve ortak metin kamuya açık bilgidir ve www.iso.org/directives “Annex SL”’ web sitesi içinde bulunabilir. “Annex SL” tüm ISO yönetim sistemlerinde uygun olacak bir metin oluşturmaları için standart geliştiricilere yönelik hazırlanmış bir kılavuzdur.

ISO 9001:2015’in Temel Özellikleri ve Yenilikler Nelerdir?

• Hizmet sunan kuruluşlar için daha uygulanabilir yapı• Proses yaklaşımı ve buna ilişkin talepler daha belirgin olarak tanımlanması

• Zorunlu şartların azaltılması (esnek yapı)

• Risk tabanlı yaklaşım . Risk yönetimi ve önleyici yaklaşım talebi olması. KYS için pek çok maddede risk ve fırsatların belirlenmesi istenmesi

• Liderlik vurgusu standardın içinde daha belirgin Stratejik yaklaşım

• Yönetim temsilcisine atıf yok Kalite el kitabına atıf yok

• Hariç bırakmalar için maddelere atıf yok

• Doküman ve kayıt kavramları yerini “dokümante edilmiş bilgi” kavramının alması

• Uygun olmayan proses çıktıları kavramı gelmesi

• Dış kaynak kullanımının daha netleştirilmesi

• Tedarikçi mülkiyeti kavramı gelmesi Standardın yeni yapısının diğer yönetim sistemleri ile ortak yanlar taşıması

• Amaç, temel yönetim sistemleri için ortak terminoloji oluşturulması

• “High Level Structure” uygulaması ve ISO 9001:2015’in “Annex SL” kullanılarak oluşturulması

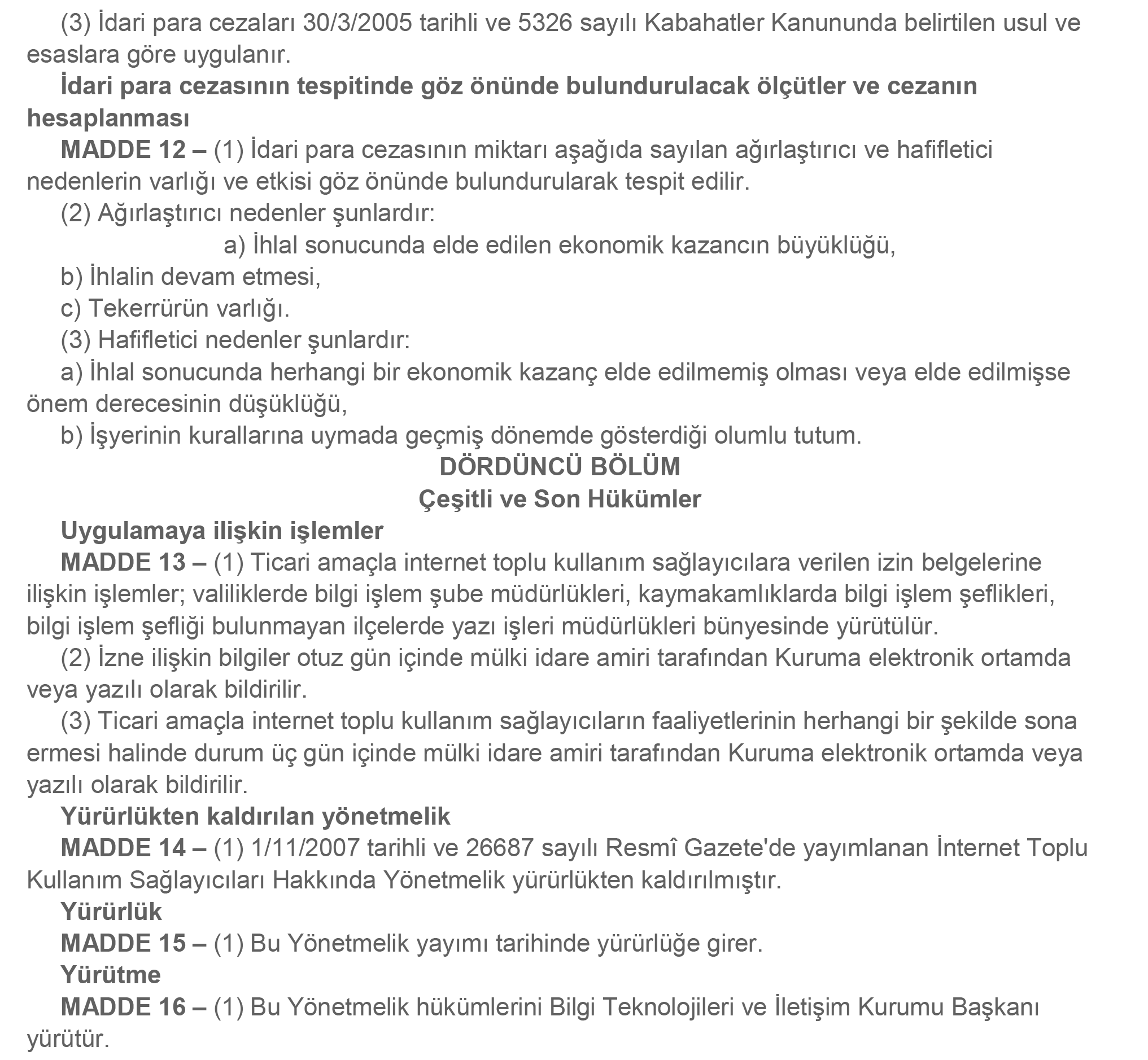

ISO 9001: 2008 ile ISO 9001: 2015 Standardının içerik farkları:

| ISO 9001:2008 | ISO 9001:2015 |

| 0. Giriş | 0. Giriş |

| 1. Kapsam | 1. Kapsam |

| 2. Atıf Yapılan Standart ve/veya Dokümanlar | 2. Atıf Yapılan Standart ve/veya Dokümanlar |

| 3. Terimler ve Tarifler | 3. Terimler ve Tarifler |

| 4. Kalite Yönetim Sistemi | 4. Organizasyonun Kapsamı (İçeriği) |

| 5. Yönetim Sorumluluğu | 5. Liderlik |

| 6. Kaynak Yönetimi | 6. Planlama |

| 7. Ürün Gerçekleştirme | 7. Destek |

| 8. Ölçme, analiz ve iyileştirme | 8. Operasyon |

| 9. Performans Değerlendirme | |

| 10. İyileştirme |

Geçiş Süreci Nasıl Olacak?

ISO 9001:2008, ISO 9001:2015 için 3 yıllık geçiş döneminin sonu olan Eylül 2018'e kadar geçerli olacak ve denetlenebilecektir. Bu süreci etkin bir şekilde yönetebilmeniz için geçiş planlamanıza mümkün olan en kısa sürede başlamanız en iyi seçenektir. Tüm kuruluşların, ISO 9001:2008 belgelerinin artık geçerli olmayacağı son geçiş tarihine kadar yeni standarda geçmesi gerekmektedir.Halihazırda ISO 9001:2008'i uygulamaya başladıysanız, planlanan şekilde devam edin - yeni standarda geçiş yapmak için halen Eylül 2018'e kadar zamanınız var. Ancak belgenizin tarihi de geçiş için önemli kriterler arasında yer almaktadır lütfen unutmayınız. Bu konuda belgelendirme kuruluşunuzdan destek almanızı tavsiye ederiz.

Geçişi kolaylaştırmak için :

• Öncelikle ISO 9001:2015 Standardını temin etmelisiniz.

• ISO 9001:2015 konusunda bilgilendirme eğitimlerini almalı ve organizasyonunuzdaki ilgili kişileri eğitmelisiniz.

• Daha sonra mevcut süreçlerinizi, dokümantasyonlarınızı ele almalı ve yeni yüksek seviye yapıya uygun şekilde yeniden yapılandırarak geçişe hazırlanmaya hemen başlayabilirsiniz.